Difference between revisions of "Störfallrecht in der Praxis"

(→Ressourcen) |

(→25.10.2021 um 15.00 Uhr: Update Informations-Sicherheit) |

||

| (111 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

| − | = | + | |

| − | == | + | =25./26.10.2022 in Mainz= |

| − | * | + | ==25.10.2022 um 15.00 Uhr: '''Update Informations-Sicherheit'''== |

| − | * | + | *Herausforderungen der KAS-51 "Maßnahmen gegen Eingriffe Unbefugter" |

| − | * | + | *Empfehlungen zur Durchführung von Penetrationstests |

| − | * | + | *Überblick und Abgrenzung der ISO 27000 Normenreihe |

| − | ==Ressourcen== | + | |

| − | Internet-Links, welche | + | |

| + | |||

| + | [[File:20211026 Verteidiger Dilemma mR.png|700px]]<br /> | ||

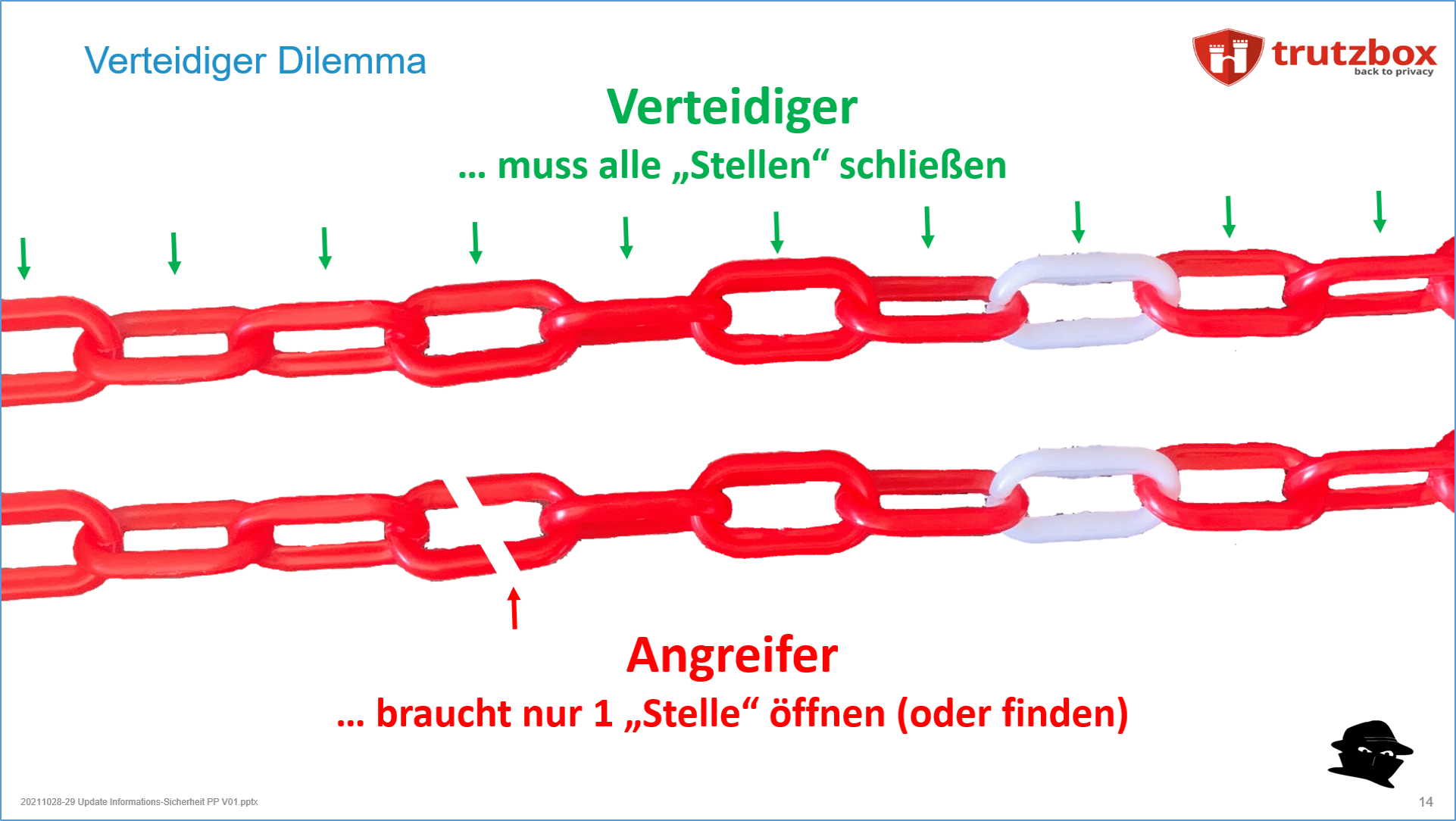

| + | *Verteidiger Dilemma | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | |||

| + | |||

| + | [[File:20211026 Sprachgebrauch mR.png|700px]]<br /> | ||

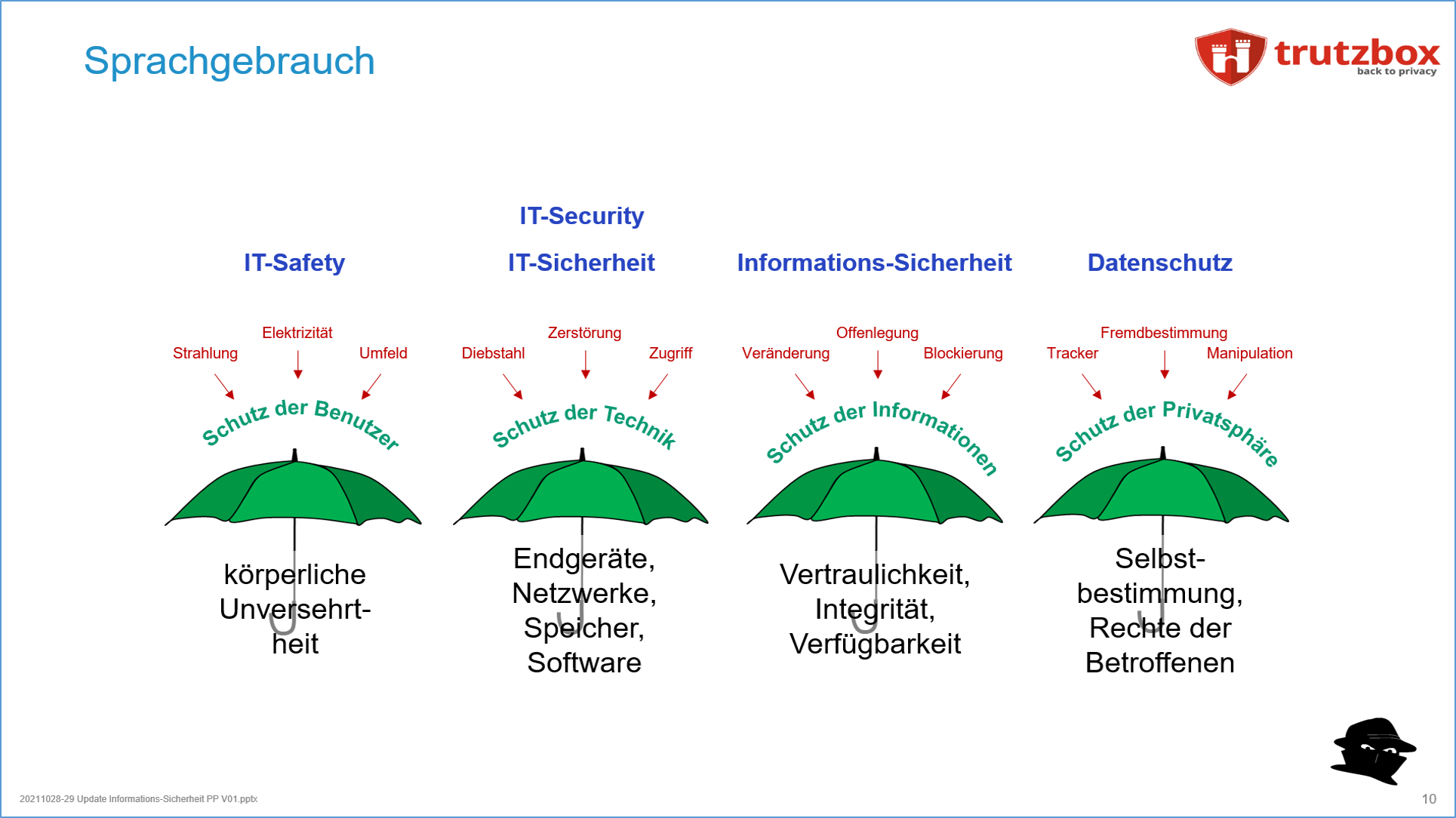

| + | *Sprachgebrauch | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | ===Herausforderungen der KAS-51 "Maßnahmen gegen Eingriffe Unbefugter"=== | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | |||

| + | |||

| + | [[File:20211026 Prozess-Steuerung mR.png|700px]]<br /> | ||

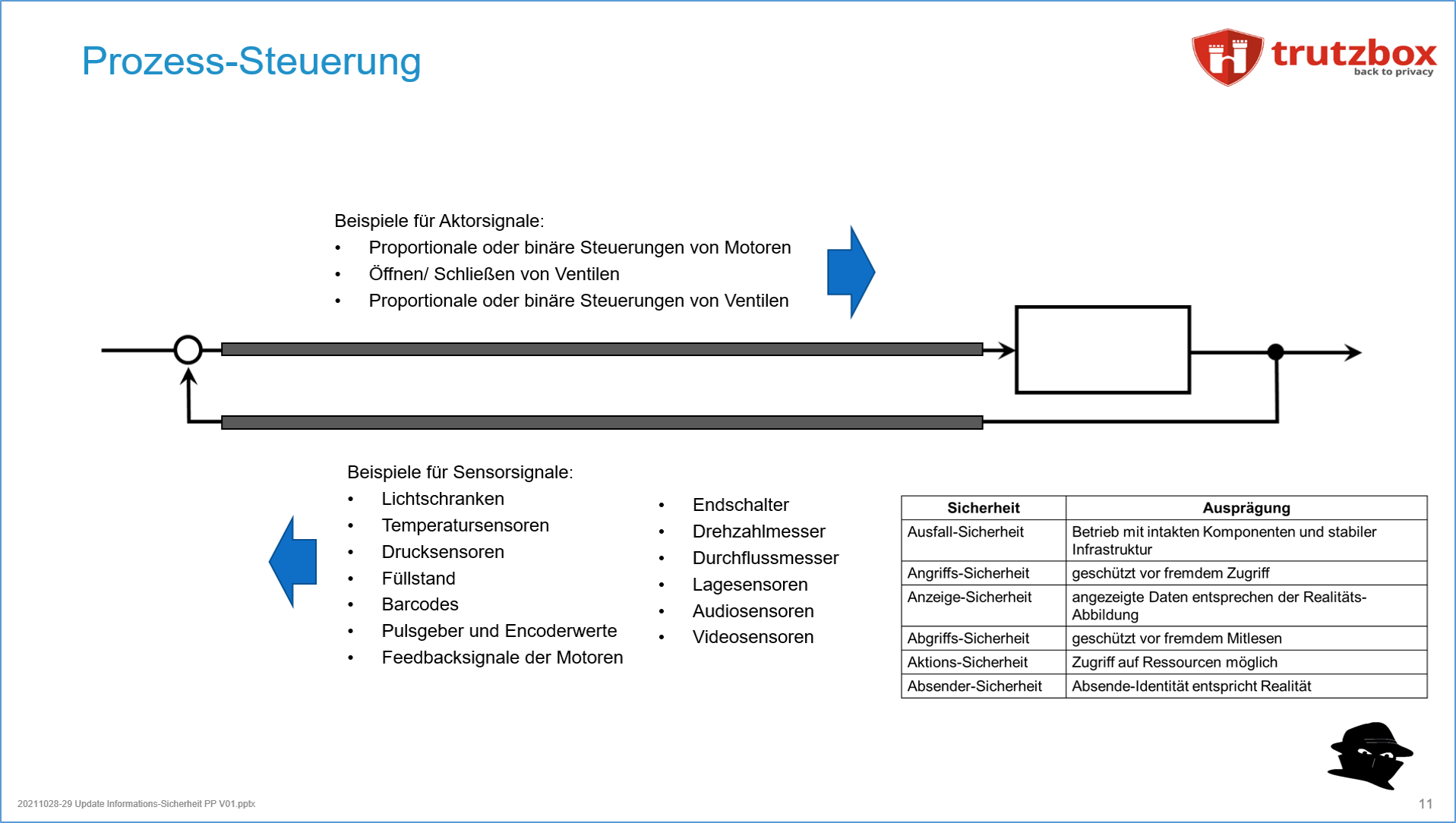

| + | *Prozess-Steuerung | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px]]<br /> | ||

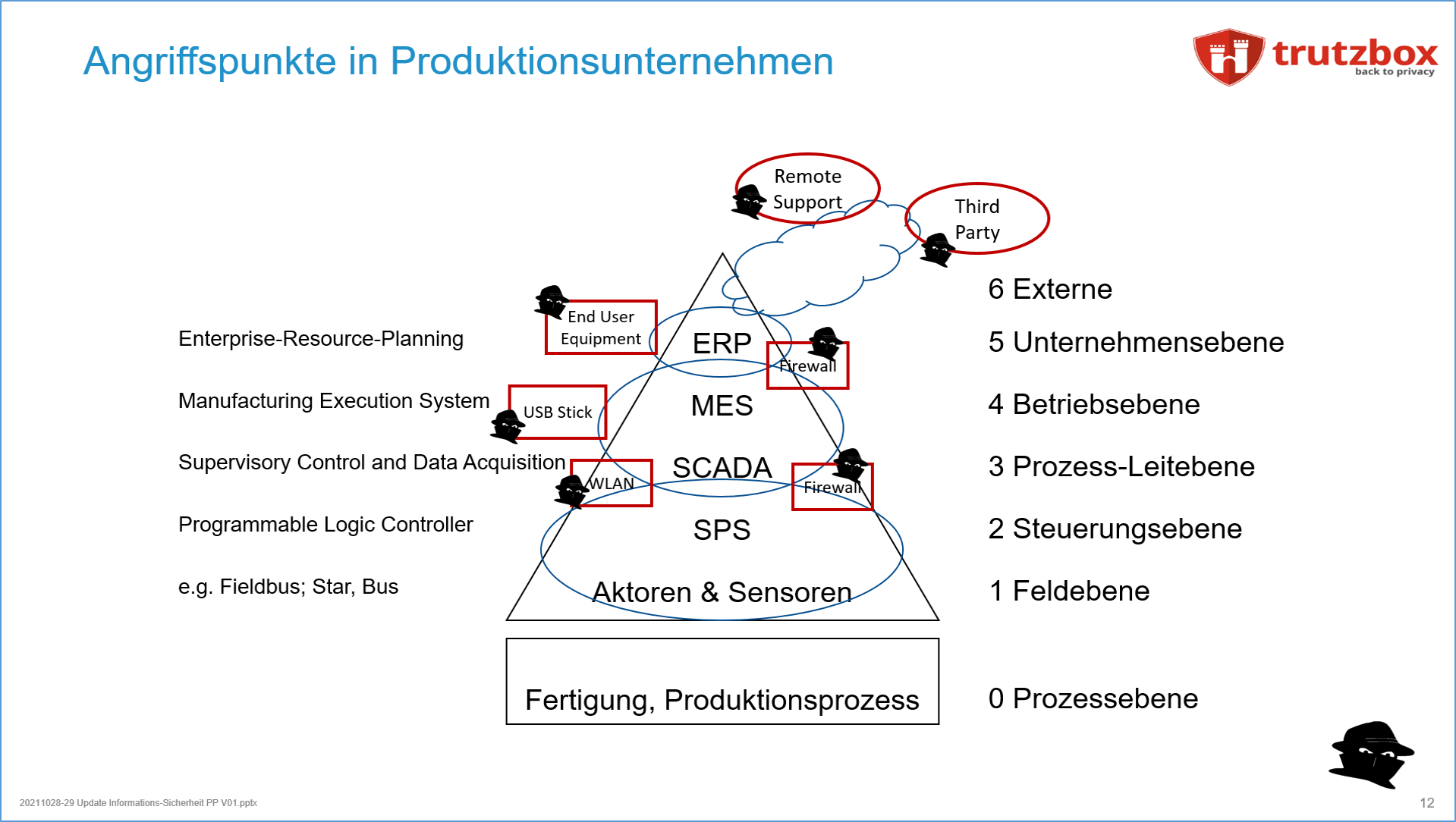

| + | *Angriffspunkte | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

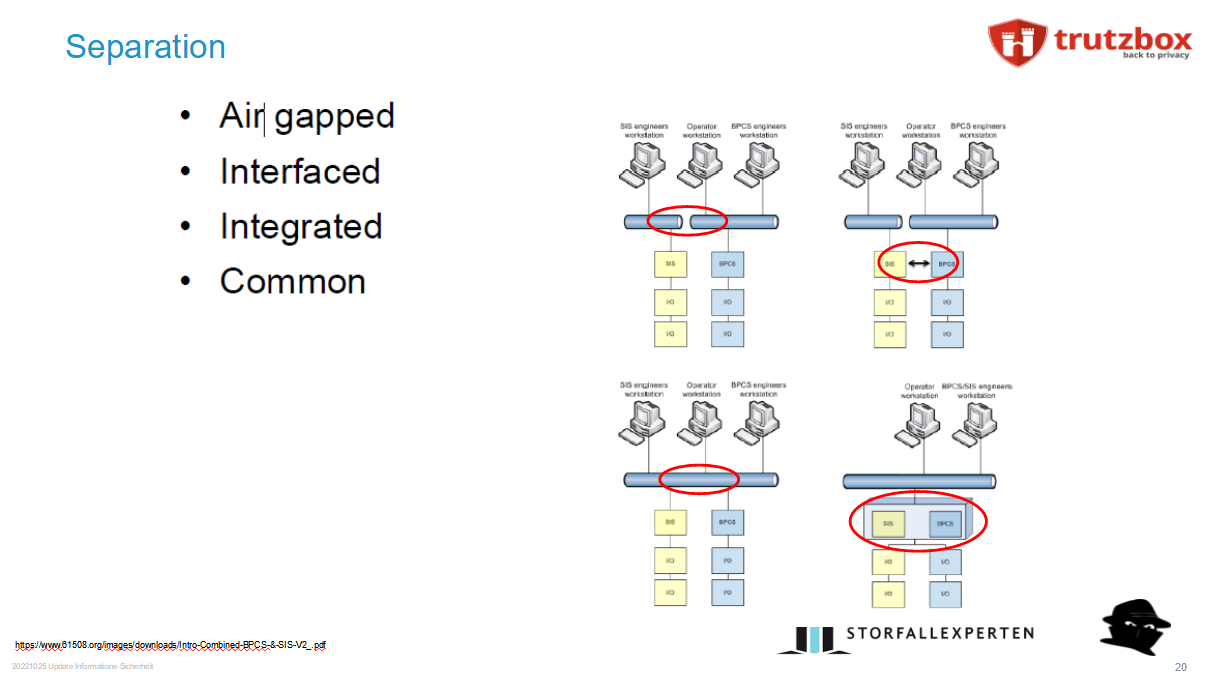

| + | [[File:20221017 Separation air gap.png|700px]]<br /> | ||

| + | *Separation | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

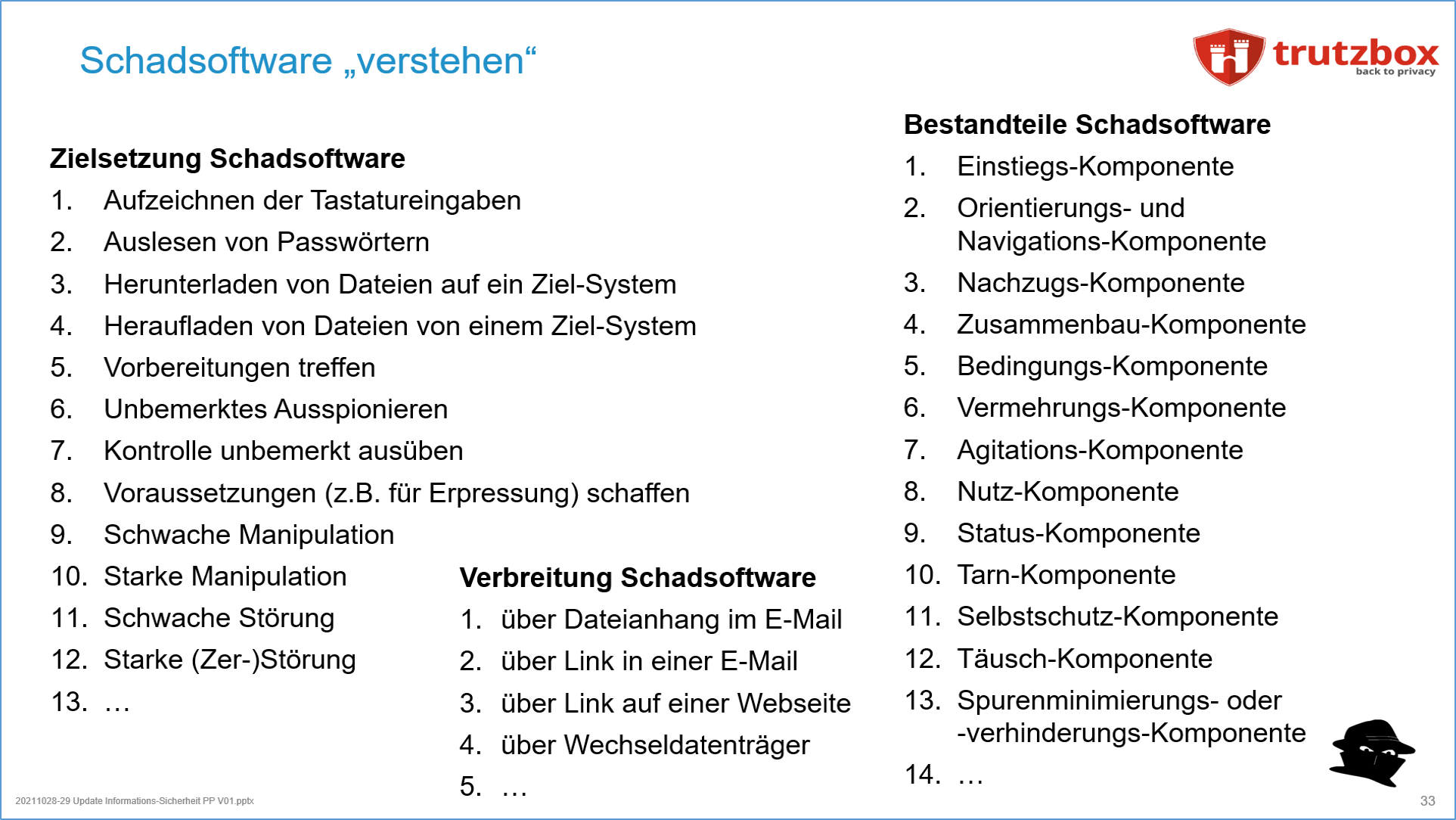

| + | [[File:20211026 Schadsoftware verstehen mR.png|700px]]<br /> | ||

| + | *Schadsoftware verstehen | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20221017 Allianz Risk Barometer 2022.png|700px]]<br /> | ||

| + | *Allianz Risk Barometer 2022 | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

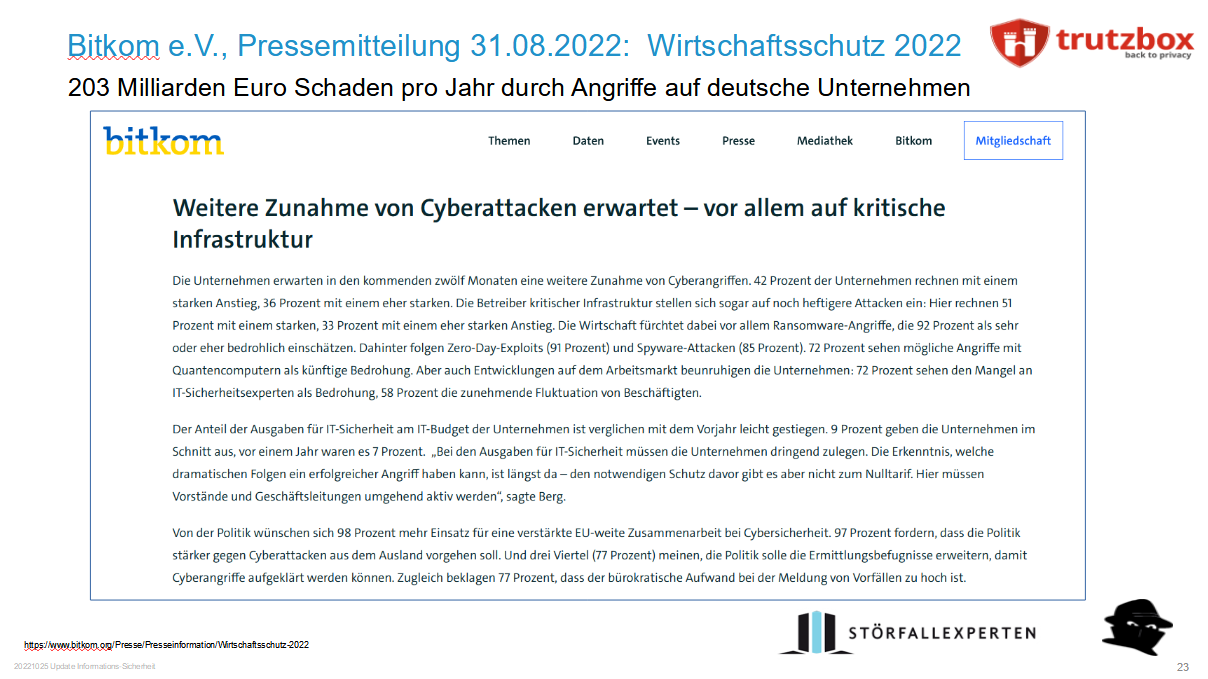

| + | [[File:20221017 Bitkom Wirtschaftsschutz 1.png|700px]]<br /> | ||

| + | *Weitere Zunahme von Cyberattacken erwartet | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

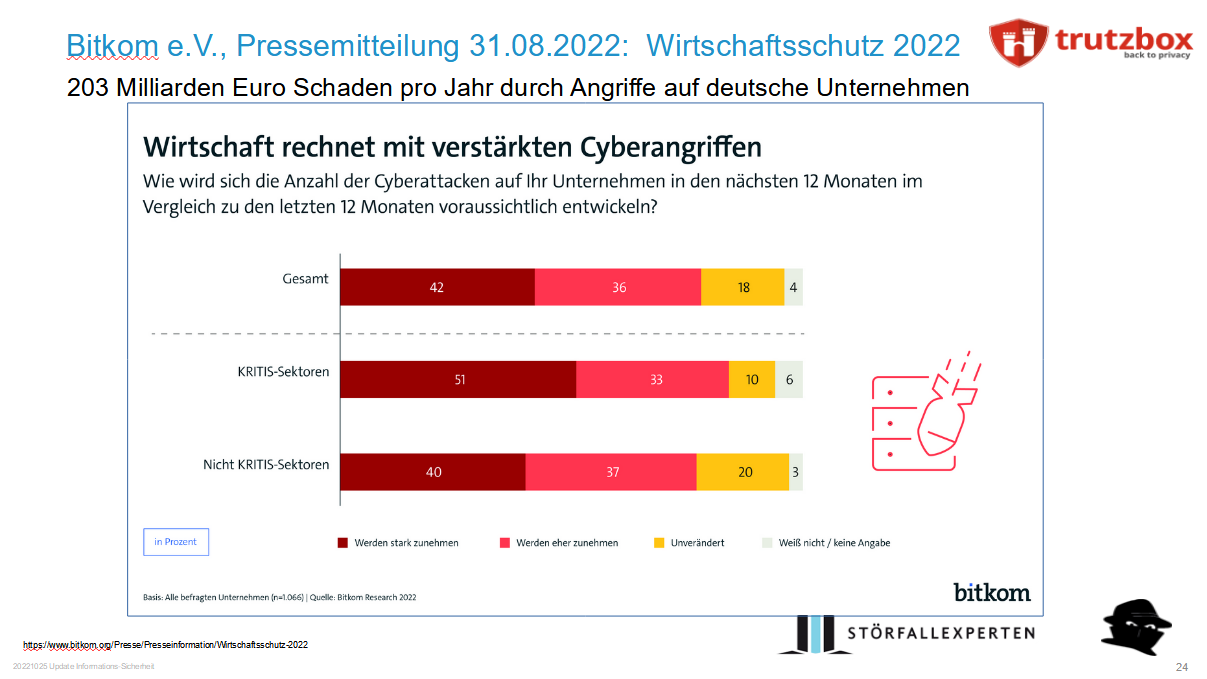

| + | [[File:20221017 Bitkom Wirtschaftsschutz 2.png|700px]]<br /> | ||

| + | *Wirtschaft rechnet mit verstärkten Cyberangriffen | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

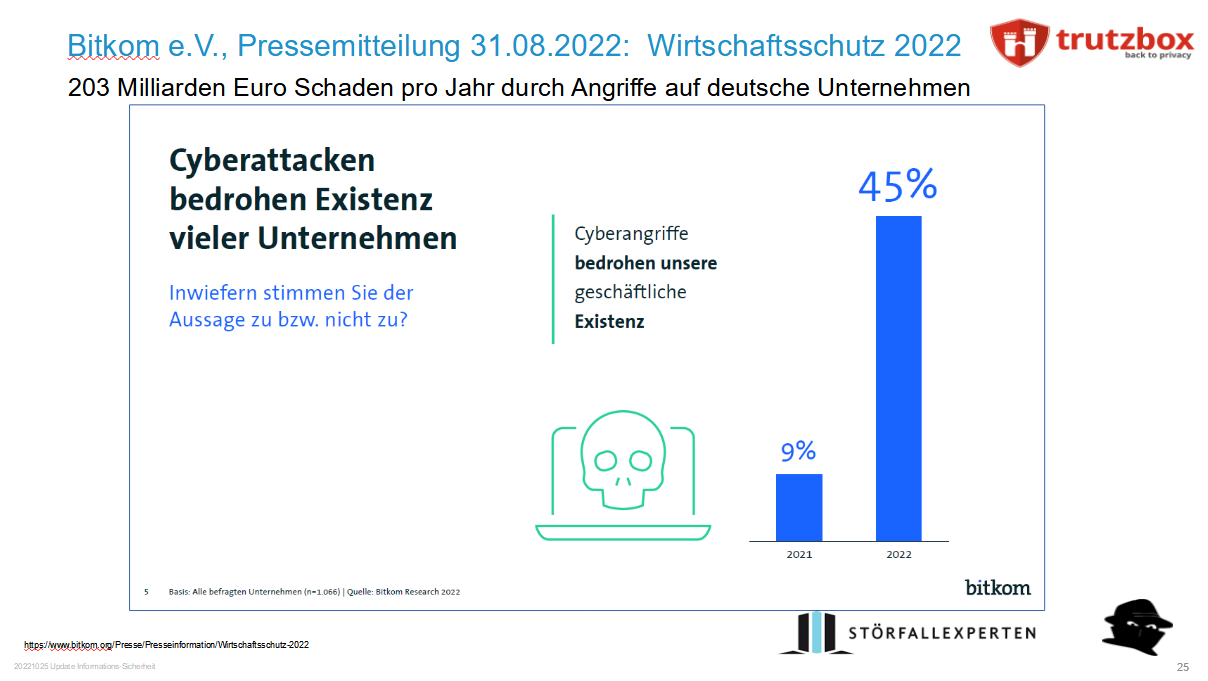

| + | [[File:20221017 Bitkom Wirtschaftsschutz 3.png|700px]]<br /> | ||

| + | *Cyberattacken bedrohen Existenz | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===Empfehlungen zur Durchführung von Penetrationstests=== | ||

| + | |||

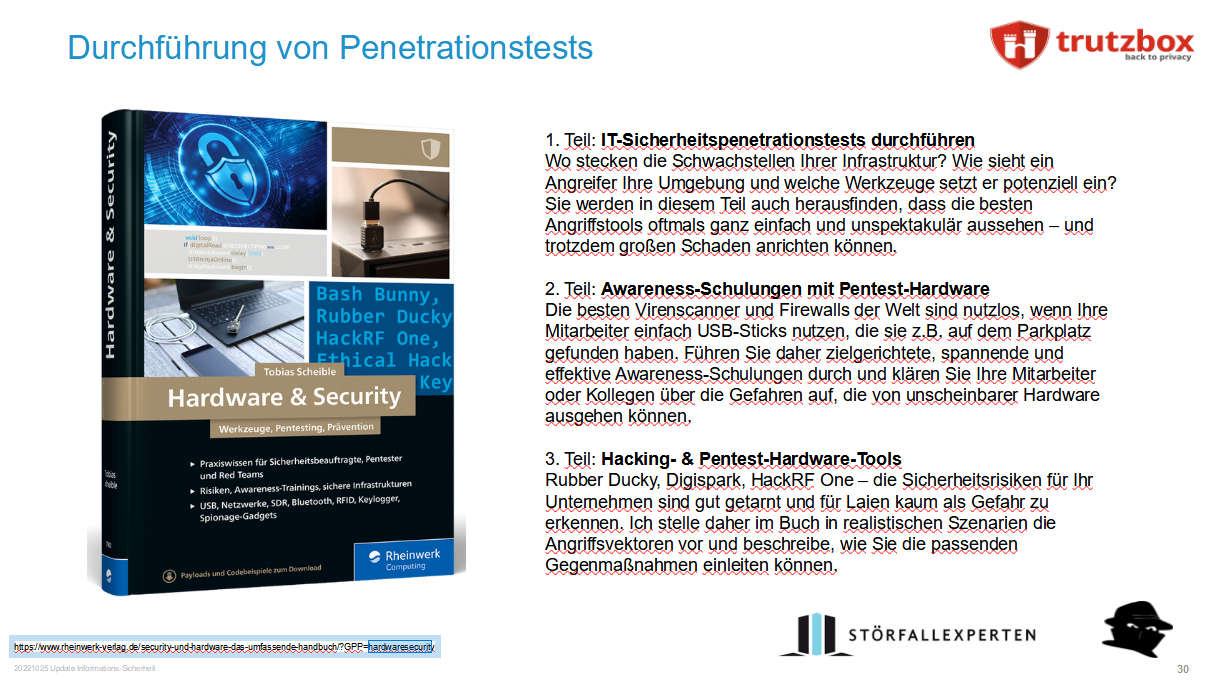

| + | [[File:20221017 Buch Hardware Security.png|700px]]<br /> | ||

| + | *Buch: Hardware & Security | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

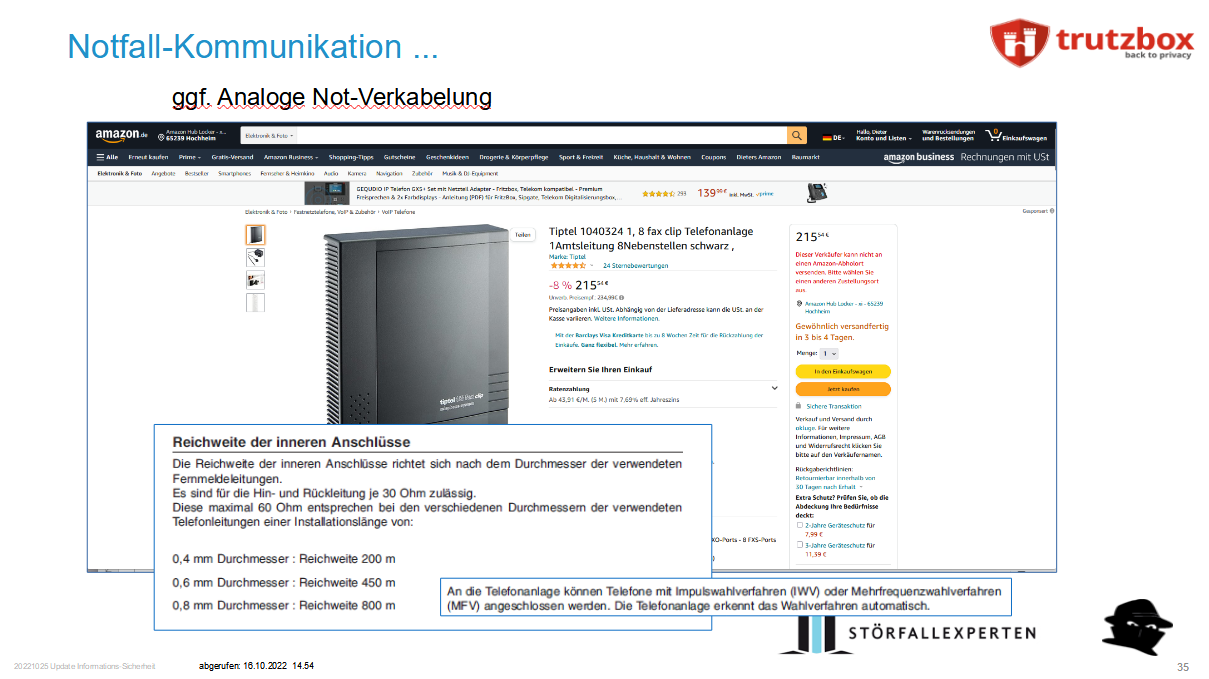

| + | [[File:20221017 Notfall-Kommunikation analog.png|700px]]<br /> | ||

| + | *Notfall-Kommunikation analog | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===Überblick und Abgrenzung der ISO 27000 Normenreihe=== | ||

| + | |||

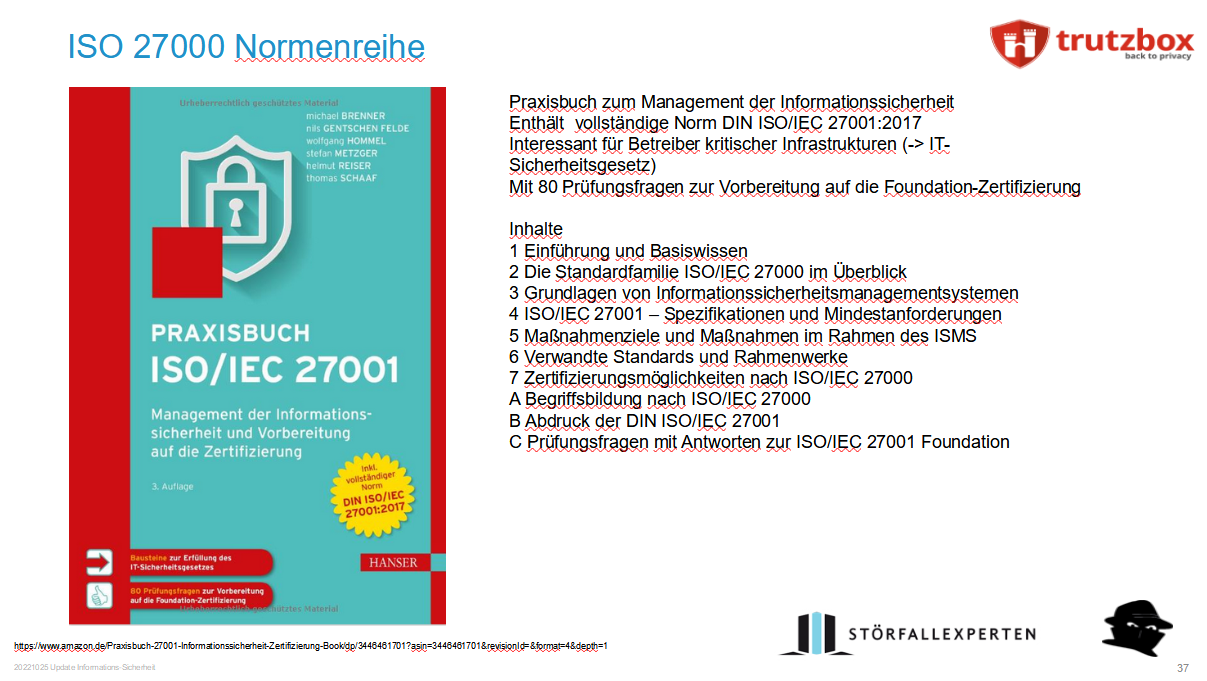

| + | [[File:20221017 ISO 27000 Normenreihe.png|700px]]<br /> | ||

| + | *ISO 27000 Normenreihe | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

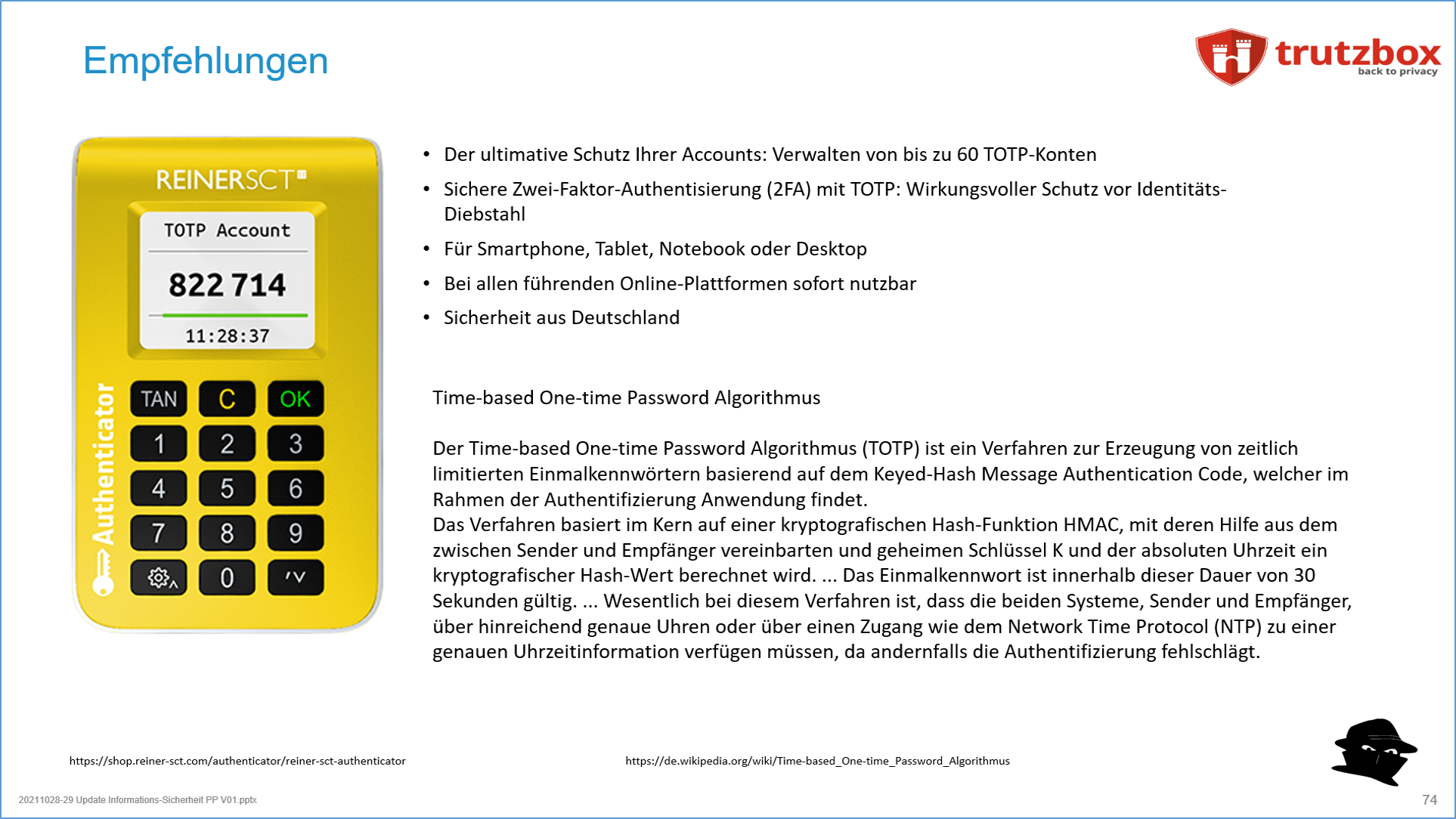

| + | [[File:20211026 REINER mR.png|700px]]<br /> | ||

| + | *2-Faktor Authentifizierung | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

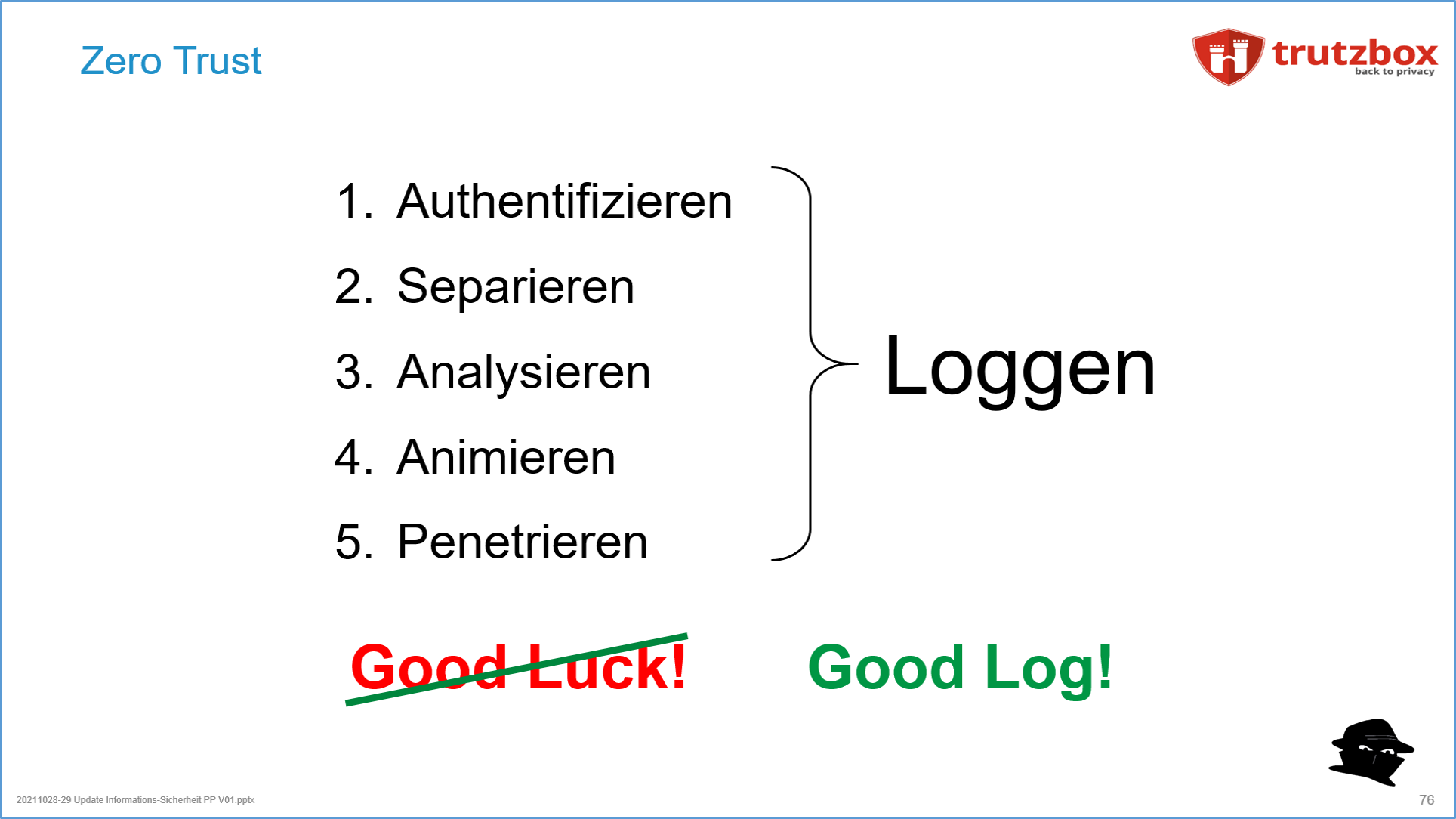

| + | [[File:20211026 Zero Trust mR.png|700px]]<br /> | ||

| + | *Zero Trust | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===Checklisten=== | ||

| + | |||

| + | |||

| + | |||

| + | |||

| + | '''Checkliste zu Ausfällen''' | ||

| + | {|class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Ausfall | ||

| + | !Fragen | ||

| + | |- | ||

| + | |1 | ||

| + | |Gesamt-Strom-Ausfall | ||

| + | (bei Einspeisung) | ||

| + | |Vitale Stromkreise definiert?<br /> | ||

| + | Altenative Einspeisung?<br /> | ||

| + | Generator?<br /> | ||

| + | Überbrückungsdauer?<br /> | ||

| + | '''(teil-)offene Zuführung außerhalb Gelände?''' | ||

| + | |- | ||

| + | |2 | ||

| + | |Teil-Strom-Ausfall | ||

| + | |Redundanz auf Gelände? z.B. Offener Ring?<br /> | ||

| + | Altenative Einspeisung?<br /> | ||

| + | Generator?<br /> | ||

| + | Überbrückungsdauer?<br /> | ||

| + | '''(teil-)offene Zuführung außerhalb Gelände?''' | ||

| + | |- | ||

| + | |3 | ||

| + | |Gesamt-Internet-Ausfall | ||

| + | (bei Einspeisung) | ||

| + | |Vitale LAN-Strecken definiert?<br /> | ||

| + | Altenative LAN-Struktur?<br /> | ||

| + | Dauer bis Reaktivierung?<br /> | ||

| + | '''(teil-)offene Zuführung außerhalb Gelände?''' | ||

| + | |- | ||

| + | |4 | ||

| + | |Teil-Internet-Ausfall | ||

| + | |LAN-Redundanz auf Gelände? | ||

| + | Altenative LAN-Struktur?<br /> | ||

| + | Dauer bis Reaktivierung?<br /> | ||

| + | '''(teil-)offene Zuführung außerhalb Gelände?''' | ||

| + | |- | ||

| + | |5 | ||

| + | |Telefon-Ausfall | ||

| + | |Festnetz-/ Mobiltelefon-Redundanz; | ||

| + | Wer besitzt Firmen-Mobiltelefon?<br /> | ||

| + | ? Mobiltelefon-Gruppengespräche möglich? Falls ja, welche Gruppengröße? | ||

| + | |- | ||

| + | |6 | ||

| + | |Teil-Steuerungs-Infrastruktur-Ausfall | ||

| + | |Steuerungs-Infrastruktur-Redundanz auf Gelände? | ||

| + | Altenative LAN-Struktur?<br /> | ||

| + | '''(teil-)offene Zuführung außerhalb Gelände?''' | ||

| + | |} | ||

| + | |||

| + | |||

| + | '''BSI-Checkliste''' | ||

| + | #Cyber-Sicherheit ist Chefsache! | ||

| + | #Cyber-Resilienz erhöhen! | ||

| + | #Netzwerke schützen Netzwerke! | ||

| + | #Managen Sie Cyber-Risiken! | ||

| + | #Schützen Sie die „Kronjuwelen“! | ||

| + | #Sichern Sie Ihre Daten! | ||

| + | #Die Mitarbeiter mitnehmen und regelmäßig schulen! | ||

| + | #Patchen, patchen, patchen! | ||

| + | #Verschlüsselung sollte der Normalfall werden! | ||

| + | #Nutzen Sie die Angebote des BSI! | ||

| + | |||

| + | |||

| + | |||

| + | '''AKIS-Checkliste zur ersten Orientierung''' | ||

| + | {|class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Maßnahmen | ||

| + | !Durchführung | ||

| + | |- | ||

| + | | | ||

| + | |'''Information Security Dilemma''' | ||

| + | |Der Verteidiger muss alle Zugänge schützen. | ||

| + | Dem Angreifer '''genügt 1 Zugang'''. | ||

| + | |- | ||

| + | | | ||

| + | |'''Problem: Vernetzung''' | ||

| + | |0: ursprünglich reines lokales Netzwerk mit wenigen offsite Komponenten. | ||

| + | 1: Unternehmen mit Kunden, Lieferanten, Partnern (und ggf. untereinander) verbunden. | ||

| + | |- | ||

| + | |1 | ||

| + | |Außenkommunikation | ||

| + | |Sind Sie in der Außenkommunikation zurückhaltend, was Details Ihrer Schutzmaßnahmen betrifft. | ||

| + | |- | ||

| + | |2 | ||

| + | |Awareness | ||

| + | |Führen Sie regelmäßig Awareness-Trainings durch, unterstützt durch "interne" Spear Fishing Angriffe. | ||

| + | Werden Sie alle Security- und Privacy-Spezialisten. | ||

| + | Führen Sie interne Tests durch. | ||

| + | |- | ||

| + | |3 | ||

| + | |Backups | ||

| + | |Prüfen und validieren Sie die Backup-Prozesse (Offline-, OffSite-Kufri und Lafri-Backups). | ||

| + | Backups werden regelmäßig erstellt und an Alternativ-Standorten gelagert. | ||

| + | Regelmäßig werden die Restore-Prozesse getestet. | ||

| + | |- | ||

| + | |4 | ||

| + | |Begriffsdefinition | ||

| + | |Erstellen/Updaten Sie Ihr Firmen-Glossar mit Quellen-Bezug und -Zeitstempel und stellen Sie es zentral zur Verfügung. | ||

| + | |- | ||

| + | |5 | ||

| + | |Beschaffungsplanung | ||

| + | |Bei Neu- und Ersatzbeschaffungen muss immer der Information Security Impact (ISI) bewertet und berücksichtigt werden. | ||

| + | |- | ||

| + | |6 | ||

| + | |Erfahrungs-Austausch | ||

| + | |Tauschen Sie "im Verband" Erfahrungen aus. | ||

| + | |- | ||

| + | |7 | ||

| + | |Härten | ||

| + | (engl. Hardening) | ||

| + | |"Härten“ bedeutet die Entfernung aller Softwarebestandteile und Funktionen, die zur Erfüllung der vorgesehenen Aufgabe durch das Programm nicht zwingend notwendig sind. Oftmals gelingt einem Angreifer der Einbruch in einen Server durch den Missbrauch eines Programms, das auf diesem Server gar nicht installiert sein müsste. Nichtbenutzte Ports sind zu schließen. Ggf. werden sogar einzelne, nicht benötigte „Befehle“ (die zugehörigen Betriebssystemroutinen) entfernt. | ||

| + | |- | ||

| + | |8 | ||

| + | |Inhouse Consulting | ||

| + | |Involvieren Sie Ihre Mitarbeiter durch Anreizsystem, ggf. serous game, Wettbewerb, Preise vergeben. Animieren Sie Ihre Mitarbeiter, Firmen-Schwachstellen zu benennen. | ||

| + | |- | ||

| + | |9 | ||

| + | |Kommunikation | ||

| + | |Kommunizieren Sie mit Geschäftspartnern verschlüsselt. | ||

| + | |- | ||

| + | |10 | ||

| + | |Load balancing | ||

| + | |Das Operations-Support-System (OSS) ist so zu optimieren, dass ungeplante Komponenten-Abschaltungen bzw. Leistungsminderungen aufgefangen werden und teilautomatisch ausgeglichen werden können. | ||

| + | |- | ||

| + | |11 | ||

| + | |Logging | ||

| + | |Systemzustände, Zugriffsberechtigungen, Firewall-Einstellungen und Zugriffe werden alle dokumentiert und redundant abgespeichert. | ||

| + | Überprüfen Sie jedes IT-Gerät auf Log-Speicherung. | ||

| + | |- | ||

| + | |12 | ||

| + | |Löschungen | ||

| + | |Insbesondere Lösungen und Überschreibungen müssen nachvollziehbar und ggf. rückabwickelbar dokumentiert werden. | ||

| + | |- | ||

| + | |13 | ||

| + | |Melde-Kommunikation | ||

| + | |„was tun, wenn …“ Anweisungen bei Anomalien und/oder Ausfällen definieren; | ||

| + | Kommunikation über z.B.: | ||

| + | * Anweisungs-Aushänge in jedem Raum (z.B. A4); | ||

| + | * Anweisungs-Einstecker für Mitarbeiter (z.B. A8) | ||

| + | |- | ||

| + | |14 | ||

| + | |Melde-Wege | ||

| + | |Meldegründe, Schwellwerte, Rollen | ||

| + | |- | ||

| + | |15 | ||

| + | |Multiple Sourcing | ||

| + | |Redundanz durch Diversity, Einsatz mehrerer, paralleler, unabhängiger Softwaresysteme zur Lösung der selben Funktionalität und Prüfung bzw. Übernahme validierter Ergebnisse. | ||

| + | |- | ||

| + | |16 | ||

| + | |Netzwerk | ||

| + | |Vermeiden/beschränken Sie drahtlose Verbindungen. | ||

| + | |- | ||

| + | |17 | ||

| + | |Notfallplan | ||

| + | |Erstellen/Updaten und veröffentlichen Sie den abgestuften Notfallplan, auch durch Aushang in allen Räumen. Ggf. Ansprechpartner mit Mobilfunknummern. | ||

| + | |- | ||

| + | |18 | ||

| + | |Notfalltraining | ||

| + | |Simulieren Sie verschiedene Not-Situationen und trainieren Sie die entsprechenden Notfall-Konzepte. | ||

| + | |- | ||

| + | |19 | ||

| + | |Not-Telephon | ||

| + | |Installieren Sie eine Unabhängige, offline Analog-Nebenstellenanlage mit separaten ggf. speisefreien Endgeräten zwischen den Hauptgebäuden. | ||

| + | |- | ||

| + | |20 | ||

| + | |Open Source | ||

| + | |Kann proprietäre Software durch Open Source- oder quell-offene Software ersetzt werden?. | ||

| + | |- | ||

| + | |21 | ||

| + | |Pattern-Recognition, | ||

| + | Anomalien | ||

| + | |Definition von üblichen Muster-Prozess-Abläufen; laufender Vergleich mit IST-Prozess-Abläufen; Erkennung von "Auffälligkeiten". | ||

| + | |- | ||

| + | |22 | ||

| + | |Penetration | ||

| + | |Penetration-Test Teams von unabhängigen, konkurrierenden Anbietern (und Mitarbeitern) sollen parallel und quasi-regelmäßig Einbruchsversuche vornehmen und dokumentieren. | ||

| + | |- | ||

| + | |23 | ||

| + | |PreOp-Testing | ||

| + | |Ziel für später: "No surprises!" | ||

| + | |- | ||

| + | |24 | ||

| + | |Rechte-Konzept | ||

| + | |Führen Sie ein zentrales Authentisierungs- und Rechte-Konzept ein. | ||

| + | |- | ||

| + | |25 | ||

| + | |Remote Support Zugriffe | ||

| + | |Prüfen und Dokumentieren Sie alle Remote Support Zugriffe. | ||

| + | |- | ||

| + | |26 | ||

| + | |Risiko-Analyse | ||

| + | |Führen Sie regelmäßig TOM-Risiko-Analysen durch (Technik, Organisation, Menschen). | ||

| + | Priorisieren Sie Daten, Anwendungen und Prozesse entsprechend der Risiko-Analyse. | ||

| + | Analysieren Sie Ihre IT-Ressourcen bezüglich Verfügbarkeit, Zuverlässigkeit, Loyalität und Qualifikation | ||

| + | |- | ||

| + | |27 | ||

| + | |Sechs-Augen-Prinzip | ||

| + | |Speziell IT-Administrations-Funktionen sollten nur im Vier- oder besser: im Sechs-Augen-Prinzip erfolgen und vollständig dokumentiert we | ||

| + | |- | ||

| + | |28 | ||

| + | |Separierung | ||

| + | |Alle Endgeräte sowie Netz- und Speichergeräte werden bewertet und in entsprechenden, separaten Netzwerkbereichen betrieben. | ||

| + | Netze mit Hoch-Risiko-Komponenten werden galvanisch von anderen Netzen getrennt (air gap). Datenaustausch erfolgt über Datenträger. | ||

| + | Operations-Support-System (OSS) und Betriebs-Support-System (BSS) und Administration-Support-System (ASS) sind kontrollierbar zu vernetzen. | ||

| + | |- | ||

| + | |29 | ||

| + | |Supply-Chain Problematik | ||

| + | |IT-Dienstleister auf "IT-Security" prüfen; Abhängigkeiten minimieren, Risiken evaluieren, Notfallpläne mit Dienstleistern abstimmen. | ||

| + | |- | ||

| + | |30 | ||

| + | |Training | ||

| + | |Üben Sie regelmäßig Notfälle und Notfallpläne mit "relevanten" Mitarbeitern. | ||

| + | |- | ||

| + | |31 | ||

| + | |Updates | ||

| + | |Funktions- und insbesondere Security-Updates sind notwendig. Prüfen und validieren Sie die Update-Prozesse. | ||

| + | Hierbei besteht die Möglichkeit, verschlüsselte Informationen zu Externen zu übertragen (-> Hash). | ||

| + | |- | ||

| + | |32 | ||

| + | |Vertretungsregelung | ||

| + | |Prüfen und Updaten des Vertretungskonzepts. | ||

| + | |- | ||

| + | |33 | ||

| + | |Zugriffsregelung | ||

| + | |Berechtigungen sollen nur auf einer Need-to-know Basis erfolgen. | ||

| + | |} | ||

| + | |||

| + | |||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Störfallrecht Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ==Ressourcen zum Vortrag== | ||

| + | Internet-Links und -Downloads, welche im Vortrag angesprochen werden: | ||

{| class="wikitable" | {| class="wikitable" | ||

|+ | |+ | ||

| Line 48: | Line 405: | ||

|- | |- | ||

|7 | |7 | ||

| − | | | + | |[https://www.61508.org/images/downloads/Intro-Combined-BPCS-&-SIS-V2_.pdf Download] |

| − | | | + | |Separation |

| − | | | + | |The 61508 Association: A document to aid the demonstration of Independence between Control & Safety |

| + | |- | ||

| + | |8 | ||

| + | |[https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_1.html;jsessionid=8B123583B0CABE477F122F38911744FE.internet461?nn=128578 Link] | ||

| + | |BSI-Standard 200-1 | ||

| + | |Managementsysteme für Informationssicherheit (ISMS) | ||

| + | Der im Rahmen der IT-Grundschutz-Modernisierung aktualisierte BSI-Standard 200-1 definiert allgemeine Anforderungen an ein Managementsystem für Informationssicherheit (ISMS). Er ist weiterhin kompatibel zum ISO-Standard 27001 und berücksichtigt die Empfehlungen der anderen ISO-Standards wie beispielsweise ISO 27002. Die leicht verständliche und systematische Anleitung zum Aufbau eines ISMS ist dabei unabhängig von der eingesetzten Methode. Die Struktur des Standards 200-1 ist so konzipiert, dass sie zur IT-Grundschutz-Vorgehensweise kompatibel ist. | ||

| + | |- | ||

| + | |9 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-2-IT-Grundschutz-Methodik/bsi-standard-200-2-it-grundschutz-methodik_node.html Link] | ||

| + | |BSI-Standard 200-2 | ||

| + | |IT-Grundschutz-Methodik | ||

| + | Der neue Standard bildet die Basis der bewährten BSI-Methodik zum Aufbau eines soliden Informationssicherheitsmanagements (ISMS). Er etabliert drei neue Vorgehensweisen bei der Umsetzung des IT-Grundschutzes: Die Basis-Absicherung liefert einen Einstieg zur Initiierung eines ISMS. Mit der Standard-Absicherung kann ein kompletter Sicherheitsprozess implementiert werden. Diese Absicherung entspricht weiterhin dem BSI-Standard 100-2 und ist kompatibel zur ISO 27001-Zertifizierung. Die Kern-Absicherung ist eine Vorgehensweise zum Einsteig in ein ISMS, bei der zunächst ein kleiner Teil eines größeren Informationsverbundes betrachtet wird. | ||

| + | |- | ||

| + | |10 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-3-Risikomanagement/bsi-standard-200-3-risikomanagement_node.html Link] | ||

| + | |BSI-Standard 200-3 | ||

| + | |Risikomanagement | ||

| + | Im BSI-Standard 200-3 sind erstmals alle risikobezogenen Arbeitsschritte bei der Umsetzung des IT-Grundschutzes gebündelt dargestellt. Der Vorteil für die Anwender ist ein deutlich reduzierter Aufwand, um ein angestrebtes Sicherheitsniveau zu erreichen. Der Standard bietet sich an, wenn Unternehmen oder Behörden bereits erfolgreich mit der IT-Grundschutz-Methodik arbeiten und möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse anschließen möchten. Die Risikoanalyse aus dem bisherigen BSI-Standard 100-3 wurde in ein vereinfachtes Gefährdungsmodell überführt. | ||

| + | |- | ||

| + | |11 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-4-Business-Continuity-Management/bsi-standard-200-4_Business_Continuity_Management_node.html Link] | ||

| + | |BSI-Standard 200-4 | ||

| + | |Business Continuity Management (Community Draft) | ||

| + | Im IT-Grundschutz ist das Thema Business Continuity Management (BCM) bereits seit Jahren fest verankert und bietet mit dem bisherigen BSI-Standard 100-4 zum Notfallmanagement eine fundierte Hilfestellung. Die fortlaufenden Entwicklungen und Erfahrungen in den Bereichen BCM, Notfallmanagement und (IT-)Krisenmanagement sowie mit den angrenzenden BSI-Standards zur Informationssicherheit haben jedoch den Bedarf aufgezeigt, den BSI Standard 100-4 grundsätzlich zu modernisieren. | ||

| + | |- | ||

| + | |12 | ||

| + | |[https://www.agcs.allianz.com/news-and-insights/reports/allianz-risk-barometer.html Link] | ||

| + | |10th Allianz Risk Barometer | ||

| + | |Zehnte Umfrage der Allianz Global Corporate & Specialty: Betriebsunterbrechung, Pandemie-Ausbruch und Cyber-Vorfälle sind die drei wichtigsten Geschäftsrisiken für 2021 – sowohl in Deutschland als auch weltweit. | ||

| + | |- | ||

| + | |13 | ||

| + | |[https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2021.pdf?__blob=publicationFile&v=3 Download] | ||

| + | |BSI: Die Lage der IT-Sicherheit in Deutschland 2021 | ||

| + | |Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beobachtet die Gefährdungslage der IT-Sicherheit in Deutschland kontinuierlich. | ||

| + | Der vorliegende Bericht bezieht sich auf den Zeitraum vom 1. Juni 2020 bis 31. Mai 2021 (Berichtszeitraum). | ||

| + | Die IT-Sicherheitslage in Deutschland insgesamt war im aktuellen Berichtszeitraum angespannt bis kritisch. Dies war zum einen auf die Ausweitung der bekannten cyberkriminellen Lösegelderpressungen hin zu ergänzenden Schweigegelderpressungen (sogenannte Double Extortion) und Schutzgelderpressungen zurückzuführen. Zum anderen traten im aktuellen Berichtszeitraum jedoch auch Vorfälle auf, die eine Wirkung über die jeweils betroffenen Opfer hinaus entfalteten. | ||

| + | |- | ||

| + | |14 | ||

| + | |[https://www.verfassungsschutz.de/SharedDocs/kurzmeldungen/DE/2021/2021-08-05-studie-bitkom.html Link] | ||

| + | |Bitkom Studie "Wirtschaftsschutz 2021" vorgestellt | ||

| + | |Durch Diebstahl, Spionage und Sabotage entsteht der deutschen Wirtschaft jährlich ein Gesamtschaden von 223 Milliarden Euro. Dies ist das Ergebnis der von Bitkom-Präsident Achim Berg und dem Vizepräsidenten des Bundesamtes für Verfassungsschutz, Sinan Selen, am 5.08.2021 vorgestellten Studie "Wirtschaftsschutz 2021". | ||

| + | |- | ||

| + | |15 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-4-Business-Continuity-Management/BSI-Standard-200-4_Hilfsmittel/BSI_Standard_200_4_Hilfsmittel_node.html Link] | ||

| + | |BSI-Standard 200-4: Hilfsmittel | ||

| + | |Der modernisierte BSI-Standard 200-4 bietet verschiedene Hilfsmittel und Dokumentvorlagen an, die die Anwenderinnen und Anwender darin unterstützen sollen, die beschriebenen Prozesse und Methoden im BCM effektiv umzusetzen. Die Hilfsmittel richten sich primär an Anwenderinnen und Anwender, die ein BCMS nach BSI-Standard 200-4 aufbauen oder aufgebaut haben, können jedoch teilweise losgelöst vom BSI-Standard 200-4 eingesetzt werden. Die nachfolgenden Listen geben eine Übersicht über die bisher fertig gestellten Hilfsmittel. | ||

| + | |- | ||

| + | |16 | ||

| + | |[https://www.bsi.bund.de/DE/Service-Navi/Abonnements/Newsletter/Newsletter-bestellen/newsletter-bestellen_node.html;jsessionid=FFFF68224839EAD9F40508D809C1960C.internet471 Link] | ||

| + | |BSI-Newsletter bestellen | ||

| + | |Holen Sie sich die Top-News in Ihr Postfach! Der Standardlösung-Newsletter versorgt Sie mit den aktuellsten Informationen. | ||

| + | |- | ||

| + | |17 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Empfehlungen-nach-Angriffszielen/Unternehmen-allgemein/10-Tipps-zur-Cyber-Sicherheit-fuer-Unternehmen/10-tipps-zur-cyber-sicherheit-fuer-unternehmen_node.html Link] | ||

| + | |BSI: 10 Tipps zur Cyber-Sicherheit für Unternehmen | ||

| + | |Auch in kleinen und mittelgroßen Unternehmen schreitet die Digitalisierung rasant voran und eröffnet gerade diesen ganz neue Chancen. Doch unzureichend geschützte Systeme bieten Cyber-Kriminellen viele Möglichkeiten, sensible Daten auszuspähen und Geräte oder Prozesse zu sabotieren. Hinzu kommt, dass ein Unternehmen alle seine potenziellen Schwachpunkte absichern muss – denn einem Angreifer genügt es, eine einzige ausfindig zu machen. Daher ist ein umfassendes Sicherheitskonzept so wichtig. | ||

| + | |- | ||

| + | |18 | ||

| + | |[https://shop.reiner-sct.com/authenticator/reiner-sct-authenticator Link] | ||

| + | |REINER SCT (2FA) | ||

| + | |Zwei-Faktor-Authentisierung (2FA) mit Time-based One-time Password Algorithmus (TOTP): Wirkungsvoller Schutz vor Identitäts-Diebstahl, für Smartphone, Tablet, Notebook oder Desktop, bei allen führenden Online-Plattformen sofort nutzbar. | ||

| + | |} | ||

| + | |||

| + | ==Weitere Ressourcen== | ||

| + | Internet-Links und -Downloads, welche ebenfalls interessant sein könnten: | ||

| + | {|class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Stichwort | ||

| + | !Organisation | ||

| + | !Inhalt | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://www.lanuv.nrw.de/fileadmin/lanuv/anlagen/pdf/Sicherheitsbericht_Stoerfallverordnung.pdf Download] | ||

| + | |Der Sicherheitsbericht nach Störfall-Verordnung | ||

| + | |KAS/BMU | ||

| + | |Diese Handlungshilfe befasst sich mit dem Sicherheitsbericht nach § 9 der Störfall-Ver-ordnung (Störfall-VO) [1] und resultiert aus den im Landesamt für Natur, Umwelt und Verbraucherschutz Nordrhein-Westfalen (LANUV NRW) [2] seit 1986 gesammelten Erfahrungen mit der Störfall-VO besonders bei der Begutachtung und Prüfung von Sicherheitsanalysen und Sicherheitsberichten. Sie enthält Informationen zum Anwendungsbereich des § 9 der Störfall-VO in der Fassung vom 13.01.2017, zuletzt geändert am 15.03.2017. Außerdem werden Anforderungen an die Inhalte von Sicherheitsberichten formuliert, und es wird auf bei der Prüfung und Begutachtung von Sicherheitsberichten festgestellte Mängel hingewiesen. In Kapitel 4 befinden sich außerdem Verknüpfungen zu themenbezogener Literatur. | ||

| + | |- | ||

| + | |2 | ||

| + | |[https://www.rad-systems.de/de/pdf/sicherheit.pdf Download] | ||

| + | |Inhalte eines Sicherheitsberichts | ||

| + | |KAS/BMU | ||

| + | |Beispiel eines Sicherheitsberichts-Verzeichnis der Firma RSE | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://www.idf.nrw.de/service/downloads/pdf/enp_stening_26.pdf Download] | ||

| + | |Externe Notfallpläne | ||

| + | |IdF NRW | ||

| + | |Darstellung einer Handlungsempfehlung auf Basis der gesetzlichen Grundlagen. | ||

| + | |- | ||

| + | |4 | ||

| + | |[https://www.lanuv.nrw.de/fileadmin/lanuv/anlagen/notfallplanung.pdf Download] | ||

| + | |Musterkonzept für die Notfallplanung | ||

| + | |LANUV NRW | ||

| + | |Die Notfallplanung bzw. Alarm- und Gefahrenabwehrplanung ist ein wesentliches Vorsorgeinstrument zur Begrenzung von Störfallauswirkungen und gehört zu den erweiterten Pflichten im Sinne von Artikel 12 der Seveso-III-Richtlinie. | ||

| + | |- | ||

| + | |5 | ||

| + | |[https://www.lanuv.nrw.de/fileadmin/lanuvpubl/4_arbeitsblaetter/Arbeitsblatt41_gesichert.pdf Download] | ||

| + | |Darstellung des Sicherheitsmanagementsystems im Sicherheitsbericht | ||

| + | |LANUV NRW | ||

| + | |Ziel dieses Arbeitsblattes ist es, sowohl Form als auch Inhalt einer möglichen Darstellung des Sicherheitsmanagementsystems (SMS) im Sicherheitsbericht (SB) zu beschreiben, die zum einen ein plausibles Nachvollziehen des im Betriebsbereich vorhandenen SMS ermöglicht und zum anderen eine angemessene Grundlage für eine Überprüfung darstellt. | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://www.kritis.bund.de/SubSites/Kritis/DE/Akteure/akteure_node.html Link] | ||

| + | |Partner beim Schutz Kritischer Infrastrukturen | ||

| + | |BBK/BMI | ||

| + | |Der Schutz Kritischer Infrastrukturen ist aufgrund der Komplexität und Breite des Themas eine vernetzte Aufgabe, die durch unterschiedliche Stellen auf verschiedenen Ebenen wahrgenommen wird. | ||

| + | |- | ||

| + | |7 | ||

| + | |[https://www.kritis.bund.de/SharedDocs/Downloads/Kritis/DE/UP_KRITIS_Flyer.pdf Link] | ||

| + | |UP Kritis | ||

| + | |BBK/BMI | ||

| + | |Öffentlich-Private Partnerschaft zum Schutz Kritischer Infrastrukturen in Deutschland | ||

|- | |- | ||

|8 | |8 | ||

| − | | | + | |[https://www.youtube.com/watch?v=rsRWH11z-pk Link] |

| − | | | + | |Video: ZDFinfo Doku Blackout Deutschland ohne Strom |

| − | | | + | |ZDF |

| + | |Blackout - Deutschland ohne Strom [Doku Deutsch 2015] Droht uns die totale Vernetzung und sind wir gegen Cyber-Attacken gewappnet? | ||

|- | |- | ||

|9 | |9 | ||

| − | | | + | |[https://shop.vds.de/publikation/vds-10000 Link] |

| − | | | + | |VdS 10000 |

| − | | | + | Informationssicherheitsmanagementsystem für kleine und mittlere Unternehmen (KMU), Anforderungen |

| + | |VdS | ||

| + | |Die vorliegenden Richtlinien legen Mindestanforderungen an die Informationssicherheit fest und beschreiben ein auf kleine und mittlere Unternehmen (KMU) zugeschnittenes Informationssicherheitsmanagementsystem (ISMS). | ||

|- | |- | ||

|10 | |10 | ||

| − | | | + | |[https://www.vdi.de/fileadmin/pages/vdi_de/redakteure/richtlinien/inhaltsverzeichnisse/3049143.pdf Download] |

| − | | | + | |VDI/VDE 2180 (Inhaltsverzeichnis) |

| − | | | + | Funktionale Sicherheit in der Prozessindustrie - Einführung, Begriffe, Konzeption |

| + | |VDI/VDE | ||

| + | |Diese Richtlinie basiert auf DIN EN 61511 (VDE 0810) und gilt für Anlagen der Prozessindustrie, z.B. der chemischen und petrochemischen Industrie. Sie stellt eine bewährte Möglichkeit dar, die Anforderungen der 12. BImSchV (Störfallverordnung) an PLT-Einrichtungen mit Sicherheitsfunktion umzusetzen. Anlagen der Prozessindustrie sind vorzugsweise mit Nicht-PLT-Einrichtungen abzusichern. PLT-Sicherheitseinrichtungen kommen dann zum Einsatz, wenn andere Maßnahmen nicht anwendbar, nicht ausreichend oder bei vergleichbarer Risikoreduzierung nicht wirtschaftlich sind. | ||

|- | |- | ||

|11 | |11 | ||

| − | | | + | |[https://www.kritis.bund.de/SharedDocs/Downloads/Kritis/DE/UP_KRITIS_Fortschreibungsdokument.pdf?__blob=publicationFile Download] |

| − | | | + | |Umsetzungsplan KRITIS |

| − | | | + | |BSI/BMI |

| + | |Gegenüber 2007 hat sich insbesondere die IT-Bedrohungslage massiv verschärft. Die Bundesregierung hat darauf reagiert, indem sie die Strategien und Konzepte zum Schutz der Kritischen Infrastrukturen weiterentwickelt und an die aktuellen Gegebenheiten angepasst hat. | ||

|- | |- | ||

|12 | |12 | ||

| + | |[https://www.bmi.bund.de/SharedDocs/downloads/DE/publikationen/themen/bevoelkerungsschutz/kritis-leitfaden.pdf?__blob=publicationFile&v=4 Download] | ||

| + | |Schutz Kritischer Infrastrukturen – Risiko- und Krisenmanagement | ||

| + | Leitfaden für Unternehmen und Behörden | ||

| + | |BMI | ||

| + | |Der Leitfaden stellt ein Managementkonzept für solche Einrichtungen vor, die von staatlicher Seite als Kritische Infrastrukturen bezeichnet werden. Das Konzept unterstützt die Betreiber Kritischer Infrastrukturen bei der strukturierten Ermittlung von Risiken, der darauf basierenden Umsetzung vorbeugender Maßnahmen sowie dem effektiven und effizienten Umgang mit Krisen. Kritische Infrastrukturen werden als „Organisationen und Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden“ verstanden. | ||

| + | |- | ||

| + | |13 | ||

| + | |[https://www.itskritis.de/_uploads/user//IT-Sicherheit%20Kritische%20Infrastrukturen%E2%80%93screen.pdf Download] | ||

| + | |IT-Sicherheit für Kritische Infrastrukturen – State of the Art | ||

| + | |BMBF | ||

| + | |Ergebnisse des Förderschwerpunkts IT-Sicherheit für Kritische Infrastrukturen IST, KRITIS des BMBF | ||

| + | |- | ||

| + | |14 | ||

| + | |[https://monitor.itskritis.de/ITSKRITIS_Monitor_2_digital.pdf Download] | ||

| + | |Monitor 2.0 IT-Sicherheit Kritischer Infrastrukturen | ||

| + | |BMBF | ||

| + | |"Bemerkenswert ist, dass die am häufigsten genannte Ursache für den Erfolg von Cyberangriffen das Fehlverhalten von Mitarbeitern ist." | ||

| + | |- | ||

| + | |15 | ||

| + | |[https://www.bbk.bund.de/SharedDocs/Downloads/DE/Mediathek/Publikationen/KRITIS/baukasten-kritis-vokabular-1.pdf?__blob=publicationFile&v=5 Download] | ||

| + | |Klärung und Erweiterung des KRITIS-Vokabulars | ||

| + | |BBK/BMI | ||

| + | |Abgrenzung der Begriffe „kritisch“ und „systemrelevant“ im KRITIS-Kontext und Abgrenzung der Begriffe „Kritische Infrastruktur“ und „Kritische Infrastruktur im Sinne von BSIG/ BSI-KritisV“. | ||

| + | |- | ||

| + | |16 | ||

| + | |[https://www.bdew.de/media/documents/Awh_20180507_OE-BDEW-Whitepaper-Secure-Systems.pdf Download] | ||

| + | |Whitepaper Anforderungen an sichere Steuerungs- und Telekommunikationssysteme | ||

| + | |BDEW | ||

| + | |Das vorliegende Dokument definiert grundsätzliche Sicherheitsanforderungen für Steuerungsund Telekommunikationssysteme für die Prozesssteuerung in der Energieversorgung und gibt Ausführungshinweise zu deren Umsetzung. Hierzu werden von Fachexperten zusammengestellte, aktuelle und branchenspezifische Empfehlungen zur Sicherstellung der Informationssicherheit aufgeführt. | ||

| + | Das Whitepaper definiert Anforderungen an Einzelkomponenten und für aus diesen Komponenten zusammengesetzte Systeme und Anwendungen. Ergänzend werden auch Sicherheitsanforderungen an Wartungsprozesse, Projektorganisation und Entwicklungsprozesse behandelt. | ||

| + | |- | ||

| + | |17 | ||

| + | |[https://www.allianz-fuer-cybersicherheit.de/SharedDocs/Downloads/Webs/ACS/DE/BSI-CS/BSI-CS_067.html Download] | ||

| + | |Anforderungen an netzwerk-fähige Industriekomponenten | ||

| + | |BSI/BMI | ||

| + | |Speicher-programmierbare Steuerungen (SPS) und ähnliche industriell genutzte, netzwerkfähige Komponenten verfügen zunehmend über Dienste, die auch bei Serversystemen zu finden sind. Zusätzlich zu diesen Standarddiensten gibt es bei solchen Geräten eine Reihe von Prinzipien zu beachten, um als Hersteller ein sicheres Produkt anbieten zu können. Dieses Dokument gibt Herstellern einen Überblick über die zentralen Best Practices für solche Komponenten. In Ergänzung hierzu stellt das BSI einen Leitfaden für Hersteller von Industriekomponenten zur Verfügung, der bei dem Aufbau von Produkttests und Sicherheitsanalysen unterstützen soll. | ||

| + | |- | ||

| + | |99 | ||

| + | | | ||

| | | | ||

| | | | ||

| | | | ||

|} | |} | ||

| + | |||

| + | |||

<br /> | <br /> | ||

[[#top|-> <u>Inhaltsverzeichnis</u> (dieses Störfallrecht Ressourcen-Wikis)]] | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Störfallrecht Ressourcen-Wikis)]] | ||

<br /><br /> | <br /><br /> | ||

Latest revision as of 07:35, 24 October 2022

Contents

1 25./26.10.2022 in Mainz

1.1 25.10.2022 um 15.00 Uhr: Update Informations-Sicherheit

- Herausforderungen der KAS-51 "Maßnahmen gegen Eingriffe Unbefugter"

- Empfehlungen zur Durchführung von Penetrationstests

- Überblick und Abgrenzung der ISO 27000 Normenreihe

- Verteidiger Dilemma

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Sprachgebrauch

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

1.1.1 Herausforderungen der KAS-51 "Maßnahmen gegen Eingriffe Unbefugter"

- Prozess-Steuerung

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Angriffspunkte

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Separation

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Schadsoftware verstehen

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Allianz Risk Barometer 2022

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Weitere Zunahme von Cyberattacken erwartet

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Wirtschaft rechnet mit verstärkten Cyberangriffen

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Cyberattacken bedrohen Existenz

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

1.1.2 Empfehlungen zur Durchführung von Penetrationstests

- Buch: Hardware & Security

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Notfall-Kommunikation analog

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

1.1.3 Überblick und Abgrenzung der ISO 27000 Normenreihe

- ISO 27000 Normenreihe

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- 2-Faktor Authentifizierung

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Zero Trust

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

1.1.4 Checklisten

Checkliste zu Ausfällen

| Nr | Ausfall | Fragen |

|---|---|---|

| 1 | Gesamt-Strom-Ausfall

(bei Einspeisung) |

Vitale Stromkreise definiert? Altenative Einspeisung? |

| 2 | Teil-Strom-Ausfall | Redundanz auf Gelände? z.B. Offener Ring? Altenative Einspeisung? |

| 3 | Gesamt-Internet-Ausfall

(bei Einspeisung) |

Vitale LAN-Strecken definiert? Altenative LAN-Struktur? |

| 4 | Teil-Internet-Ausfall | LAN-Redundanz auf Gelände?

Altenative LAN-Struktur? |

| 5 | Telefon-Ausfall | Festnetz-/ Mobiltelefon-Redundanz;

Wer besitzt Firmen-Mobiltelefon? |

| 6 | Teil-Steuerungs-Infrastruktur-Ausfall | Steuerungs-Infrastruktur-Redundanz auf Gelände?

Altenative LAN-Struktur? |

BSI-Checkliste

- Cyber-Sicherheit ist Chefsache!

- Cyber-Resilienz erhöhen!

- Netzwerke schützen Netzwerke!

- Managen Sie Cyber-Risiken!

- Schützen Sie die „Kronjuwelen“!

- Sichern Sie Ihre Daten!

- Die Mitarbeiter mitnehmen und regelmäßig schulen!

- Patchen, patchen, patchen!

- Verschlüsselung sollte der Normalfall werden!

- Nutzen Sie die Angebote des BSI!

AKIS-Checkliste zur ersten Orientierung

| Nr | Maßnahmen | Durchführung |

|---|---|---|

| Information Security Dilemma | Der Verteidiger muss alle Zugänge schützen.

Dem Angreifer genügt 1 Zugang. | |

| Problem: Vernetzung | 0: ursprünglich reines lokales Netzwerk mit wenigen offsite Komponenten.

1: Unternehmen mit Kunden, Lieferanten, Partnern (und ggf. untereinander) verbunden. | |

| 1 | Außenkommunikation | Sind Sie in der Außenkommunikation zurückhaltend, was Details Ihrer Schutzmaßnahmen betrifft. |

| 2 | Awareness | Führen Sie regelmäßig Awareness-Trainings durch, unterstützt durch "interne" Spear Fishing Angriffe.

Werden Sie alle Security- und Privacy-Spezialisten. Führen Sie interne Tests durch. |

| 3 | Backups | Prüfen und validieren Sie die Backup-Prozesse (Offline-, OffSite-Kufri und Lafri-Backups).

Backups werden regelmäßig erstellt und an Alternativ-Standorten gelagert. Regelmäßig werden die Restore-Prozesse getestet. |

| 4 | Begriffsdefinition | Erstellen/Updaten Sie Ihr Firmen-Glossar mit Quellen-Bezug und -Zeitstempel und stellen Sie es zentral zur Verfügung. |

| 5 | Beschaffungsplanung | Bei Neu- und Ersatzbeschaffungen muss immer der Information Security Impact (ISI) bewertet und berücksichtigt werden. |

| 6 | Erfahrungs-Austausch | Tauschen Sie "im Verband" Erfahrungen aus. |

| 7 | Härten

(engl. Hardening) |

"Härten“ bedeutet die Entfernung aller Softwarebestandteile und Funktionen, die zur Erfüllung der vorgesehenen Aufgabe durch das Programm nicht zwingend notwendig sind. Oftmals gelingt einem Angreifer der Einbruch in einen Server durch den Missbrauch eines Programms, das auf diesem Server gar nicht installiert sein müsste. Nichtbenutzte Ports sind zu schließen. Ggf. werden sogar einzelne, nicht benötigte „Befehle“ (die zugehörigen Betriebssystemroutinen) entfernt. |

| 8 | Inhouse Consulting | Involvieren Sie Ihre Mitarbeiter durch Anreizsystem, ggf. serous game, Wettbewerb, Preise vergeben. Animieren Sie Ihre Mitarbeiter, Firmen-Schwachstellen zu benennen. |

| 9 | Kommunikation | Kommunizieren Sie mit Geschäftspartnern verschlüsselt. |

| 10 | Load balancing | Das Operations-Support-System (OSS) ist so zu optimieren, dass ungeplante Komponenten-Abschaltungen bzw. Leistungsminderungen aufgefangen werden und teilautomatisch ausgeglichen werden können. |

| 11 | Logging | Systemzustände, Zugriffsberechtigungen, Firewall-Einstellungen und Zugriffe werden alle dokumentiert und redundant abgespeichert.

Überprüfen Sie jedes IT-Gerät auf Log-Speicherung. |

| 12 | Löschungen | Insbesondere Lösungen und Überschreibungen müssen nachvollziehbar und ggf. rückabwickelbar dokumentiert werden. |

| 13 | Melde-Kommunikation | „was tun, wenn …“ Anweisungen bei Anomalien und/oder Ausfällen definieren;

Kommunikation über z.B.:

|

| 14 | Melde-Wege | Meldegründe, Schwellwerte, Rollen |

| 15 | Multiple Sourcing | Redundanz durch Diversity, Einsatz mehrerer, paralleler, unabhängiger Softwaresysteme zur Lösung der selben Funktionalität und Prüfung bzw. Übernahme validierter Ergebnisse. |

| 16 | Netzwerk | Vermeiden/beschränken Sie drahtlose Verbindungen. |

| 17 | Notfallplan | Erstellen/Updaten und veröffentlichen Sie den abgestuften Notfallplan, auch durch Aushang in allen Räumen. Ggf. Ansprechpartner mit Mobilfunknummern. |

| 18 | Notfalltraining | Simulieren Sie verschiedene Not-Situationen und trainieren Sie die entsprechenden Notfall-Konzepte. |

| 19 | Not-Telephon | Installieren Sie eine Unabhängige, offline Analog-Nebenstellenanlage mit separaten ggf. speisefreien Endgeräten zwischen den Hauptgebäuden. |

| 20 | Open Source | Kann proprietäre Software durch Open Source- oder quell-offene Software ersetzt werden?. |

| 21 | Pattern-Recognition,

Anomalien |

Definition von üblichen Muster-Prozess-Abläufen; laufender Vergleich mit IST-Prozess-Abläufen; Erkennung von "Auffälligkeiten". |

| 22 | Penetration | Penetration-Test Teams von unabhängigen, konkurrierenden Anbietern (und Mitarbeitern) sollen parallel und quasi-regelmäßig Einbruchsversuche vornehmen und dokumentieren. |

| 23 | PreOp-Testing | Ziel für später: "No surprises!" |

| 24 | Rechte-Konzept | Führen Sie ein zentrales Authentisierungs- und Rechte-Konzept ein. |

| 25 | Remote Support Zugriffe | Prüfen und Dokumentieren Sie alle Remote Support Zugriffe. |

| 26 | Risiko-Analyse | Führen Sie regelmäßig TOM-Risiko-Analysen durch (Technik, Organisation, Menschen).

Priorisieren Sie Daten, Anwendungen und Prozesse entsprechend der Risiko-Analyse. Analysieren Sie Ihre IT-Ressourcen bezüglich Verfügbarkeit, Zuverlässigkeit, Loyalität und Qualifikation |

| 27 | Sechs-Augen-Prinzip | Speziell IT-Administrations-Funktionen sollten nur im Vier- oder besser: im Sechs-Augen-Prinzip erfolgen und vollständig dokumentiert we |

| 28 | Separierung | Alle Endgeräte sowie Netz- und Speichergeräte werden bewertet und in entsprechenden, separaten Netzwerkbereichen betrieben.

Netze mit Hoch-Risiko-Komponenten werden galvanisch von anderen Netzen getrennt (air gap). Datenaustausch erfolgt über Datenträger. Operations-Support-System (OSS) und Betriebs-Support-System (BSS) und Administration-Support-System (ASS) sind kontrollierbar zu vernetzen. |

| 29 | Supply-Chain Problematik | IT-Dienstleister auf "IT-Security" prüfen; Abhängigkeiten minimieren, Risiken evaluieren, Notfallpläne mit Dienstleistern abstimmen. |

| 30 | Training | Üben Sie regelmäßig Notfälle und Notfallpläne mit "relevanten" Mitarbeitern. |

| 31 | Updates | Funktions- und insbesondere Security-Updates sind notwendig. Prüfen und validieren Sie die Update-Prozesse.

Hierbei besteht die Möglichkeit, verschlüsselte Informationen zu Externen zu übertragen (-> Hash). |

| 32 | Vertretungsregelung | Prüfen und Updaten des Vertretungskonzepts. |

| 33 | Zugriffsregelung | Berechtigungen sollen nur auf einer Need-to-know Basis erfolgen. |

-> Inhaltsverzeichnis (dieses Störfallrecht Ressourcen-Wikis)

1.2 Ressourcen zum Vortrag

Internet-Links und -Downloads, welche im Vortrag angesprochen werden:

| Nr | Referenz-Link | Stichwort aus Präsentation | Inhalt |

|---|---|---|---|

| 1 | Download | Der Werbeblock … | PDF, 10 Seiten: BSI beschreibt unter "EMPFEHLUNG: IT IM UNTERNEHMEN": "Sicherer Einsatz von Jitsi Meet"

"Die bestmöglichen Rahmenbedingungen für umfassende IT-Sicherheit können erzielt werden, wenn das Videokonferenzsystem auf eigenen Systemen betrieben oder individuell bereitgestellt wird und so die volle Kontrolle und Hoheit über die Daten erhalten bleibt." |

| 2 | Link | Der Werbeblock … | Sucht und zeigt die aktuellen AKIS-Veranstaltungen im VDI-Veranstaltungsverzeichnis. |

| 3 | Link | Bitte glauben Sie nicht mir … | Buddha:"Glaube nur das, was Du selbst als wahr erkannt hast." |

| 4 | Download | Störfall-Verordnung | Zwölfte Verordnung zur Durchführung des Bundes-Immissionsschutzgesetzes (Störfall-Verordnung - 12. BImSchV): Begriffsbestimmungen, Verbindung zu KAS-51 und KAS-55 |

| 5 | Download | Entwicklung „Maßnahmen gegen Eingriffe Unbefugter“ | KAS-51 vom 14.11.2019: Leitfaden "Maßnahmen gegen Eingriffe Unbefugter" |

| 6 | Link | Ergänzende Bemerkungen | "Cyberangriffe auf Störfallanlagen"; Beitrag von Prof. Dr. Hans-Jürgen Müggenborg im "Handbuch Industrie 4.0: Recht, Technik, Gesellschaft" |

| 7 | Download | Separation | The 61508 Association: A document to aid the demonstration of Independence between Control & Safety |

| 8 | Link | BSI-Standard 200-1 | Managementsysteme für Informationssicherheit (ISMS)

Der im Rahmen der IT-Grundschutz-Modernisierung aktualisierte BSI-Standard 200-1 definiert allgemeine Anforderungen an ein Managementsystem für Informationssicherheit (ISMS). Er ist weiterhin kompatibel zum ISO-Standard 27001 und berücksichtigt die Empfehlungen der anderen ISO-Standards wie beispielsweise ISO 27002. Die leicht verständliche und systematische Anleitung zum Aufbau eines ISMS ist dabei unabhängig von der eingesetzten Methode. Die Struktur des Standards 200-1 ist so konzipiert, dass sie zur IT-Grundschutz-Vorgehensweise kompatibel ist. |

| 9 | Link | BSI-Standard 200-2 | IT-Grundschutz-Methodik

Der neue Standard bildet die Basis der bewährten BSI-Methodik zum Aufbau eines soliden Informationssicherheitsmanagements (ISMS). Er etabliert drei neue Vorgehensweisen bei der Umsetzung des IT-Grundschutzes: Die Basis-Absicherung liefert einen Einstieg zur Initiierung eines ISMS. Mit der Standard-Absicherung kann ein kompletter Sicherheitsprozess implementiert werden. Diese Absicherung entspricht weiterhin dem BSI-Standard 100-2 und ist kompatibel zur ISO 27001-Zertifizierung. Die Kern-Absicherung ist eine Vorgehensweise zum Einsteig in ein ISMS, bei der zunächst ein kleiner Teil eines größeren Informationsverbundes betrachtet wird. |

| 10 | Link | BSI-Standard 200-3 | Risikomanagement

Im BSI-Standard 200-3 sind erstmals alle risikobezogenen Arbeitsschritte bei der Umsetzung des IT-Grundschutzes gebündelt dargestellt. Der Vorteil für die Anwender ist ein deutlich reduzierter Aufwand, um ein angestrebtes Sicherheitsniveau zu erreichen. Der Standard bietet sich an, wenn Unternehmen oder Behörden bereits erfolgreich mit der IT-Grundschutz-Methodik arbeiten und möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse anschließen möchten. Die Risikoanalyse aus dem bisherigen BSI-Standard 100-3 wurde in ein vereinfachtes Gefährdungsmodell überführt. |

| 11 | Link | BSI-Standard 200-4 | Business Continuity Management (Community Draft)

Im IT-Grundschutz ist das Thema Business Continuity Management (BCM) bereits seit Jahren fest verankert und bietet mit dem bisherigen BSI-Standard 100-4 zum Notfallmanagement eine fundierte Hilfestellung. Die fortlaufenden Entwicklungen und Erfahrungen in den Bereichen BCM, Notfallmanagement und (IT-)Krisenmanagement sowie mit den angrenzenden BSI-Standards zur Informationssicherheit haben jedoch den Bedarf aufgezeigt, den BSI Standard 100-4 grundsätzlich zu modernisieren. |

| 12 | Link | 10th Allianz Risk Barometer | Zehnte Umfrage der Allianz Global Corporate & Specialty: Betriebsunterbrechung, Pandemie-Ausbruch und Cyber-Vorfälle sind die drei wichtigsten Geschäftsrisiken für 2021 – sowohl in Deutschland als auch weltweit. |

| 13 | Download | BSI: Die Lage der IT-Sicherheit in Deutschland 2021 | Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beobachtet die Gefährdungslage der IT-Sicherheit in Deutschland kontinuierlich.

Der vorliegende Bericht bezieht sich auf den Zeitraum vom 1. Juni 2020 bis 31. Mai 2021 (Berichtszeitraum). Die IT-Sicherheitslage in Deutschland insgesamt war im aktuellen Berichtszeitraum angespannt bis kritisch. Dies war zum einen auf die Ausweitung der bekannten cyberkriminellen Lösegelderpressungen hin zu ergänzenden Schweigegelderpressungen (sogenannte Double Extortion) und Schutzgelderpressungen zurückzuführen. Zum anderen traten im aktuellen Berichtszeitraum jedoch auch Vorfälle auf, die eine Wirkung über die jeweils betroffenen Opfer hinaus entfalteten. |

| 14 | Link | Bitkom Studie "Wirtschaftsschutz 2021" vorgestellt | Durch Diebstahl, Spionage und Sabotage entsteht der deutschen Wirtschaft jährlich ein Gesamtschaden von 223 Milliarden Euro. Dies ist das Ergebnis der von Bitkom-Präsident Achim Berg und dem Vizepräsidenten des Bundesamtes für Verfassungsschutz, Sinan Selen, am 5.08.2021 vorgestellten Studie "Wirtschaftsschutz 2021". |

| 15 | Link | BSI-Standard 200-4: Hilfsmittel | Der modernisierte BSI-Standard 200-4 bietet verschiedene Hilfsmittel und Dokumentvorlagen an, die die Anwenderinnen und Anwender darin unterstützen sollen, die beschriebenen Prozesse und Methoden im BCM effektiv umzusetzen. Die Hilfsmittel richten sich primär an Anwenderinnen und Anwender, die ein BCMS nach BSI-Standard 200-4 aufbauen oder aufgebaut haben, können jedoch teilweise losgelöst vom BSI-Standard 200-4 eingesetzt werden. Die nachfolgenden Listen geben eine Übersicht über die bisher fertig gestellten Hilfsmittel. |

| 16 | Link | BSI-Newsletter bestellen | Holen Sie sich die Top-News in Ihr Postfach! Der Standardlösung-Newsletter versorgt Sie mit den aktuellsten Informationen. |

| 17 | Link | BSI: 10 Tipps zur Cyber-Sicherheit für Unternehmen | Auch in kleinen und mittelgroßen Unternehmen schreitet die Digitalisierung rasant voran und eröffnet gerade diesen ganz neue Chancen. Doch unzureichend geschützte Systeme bieten Cyber-Kriminellen viele Möglichkeiten, sensible Daten auszuspähen und Geräte oder Prozesse zu sabotieren. Hinzu kommt, dass ein Unternehmen alle seine potenziellen Schwachpunkte absichern muss – denn einem Angreifer genügt es, eine einzige ausfindig zu machen. Daher ist ein umfassendes Sicherheitskonzept so wichtig. |

| 18 | Link | REINER SCT (2FA) | Zwei-Faktor-Authentisierung (2FA) mit Time-based One-time Password Algorithmus (TOTP): Wirkungsvoller Schutz vor Identitäts-Diebstahl, für Smartphone, Tablet, Notebook oder Desktop, bei allen führenden Online-Plattformen sofort nutzbar. |

1.3 Weitere Ressourcen

Internet-Links und -Downloads, welche ebenfalls interessant sein könnten:

| Nr | Referenz-Link | Stichwort | Organisation | Inhalt |

|---|---|---|---|---|

| 1 | Download | Der Sicherheitsbericht nach Störfall-Verordnung | KAS/BMU | Diese Handlungshilfe befasst sich mit dem Sicherheitsbericht nach § 9 der Störfall-Ver-ordnung (Störfall-VO) [1] und resultiert aus den im Landesamt für Natur, Umwelt und Verbraucherschutz Nordrhein-Westfalen (LANUV NRW) [2] seit 1986 gesammelten Erfahrungen mit der Störfall-VO besonders bei der Begutachtung und Prüfung von Sicherheitsanalysen und Sicherheitsberichten. Sie enthält Informationen zum Anwendungsbereich des § 9 der Störfall-VO in der Fassung vom 13.01.2017, zuletzt geändert am 15.03.2017. Außerdem werden Anforderungen an die Inhalte von Sicherheitsberichten formuliert, und es wird auf bei der Prüfung und Begutachtung von Sicherheitsberichten festgestellte Mängel hingewiesen. In Kapitel 4 befinden sich außerdem Verknüpfungen zu themenbezogener Literatur. |

| 2 | Download | Inhalte eines Sicherheitsberichts | KAS/BMU | Beispiel eines Sicherheitsberichts-Verzeichnis der Firma RSE |

| 3 | Download | Externe Notfallpläne | IdF NRW | Darstellung einer Handlungsempfehlung auf Basis der gesetzlichen Grundlagen. |

| 4 | Download | Musterkonzept für die Notfallplanung | LANUV NRW | Die Notfallplanung bzw. Alarm- und Gefahrenabwehrplanung ist ein wesentliches Vorsorgeinstrument zur Begrenzung von Störfallauswirkungen und gehört zu den erweiterten Pflichten im Sinne von Artikel 12 der Seveso-III-Richtlinie. |

| 5 | Download | Darstellung des Sicherheitsmanagementsystems im Sicherheitsbericht | LANUV NRW | Ziel dieses Arbeitsblattes ist es, sowohl Form als auch Inhalt einer möglichen Darstellung des Sicherheitsmanagementsystems (SMS) im Sicherheitsbericht (SB) zu beschreiben, die zum einen ein plausibles Nachvollziehen des im Betriebsbereich vorhandenen SMS ermöglicht und zum anderen eine angemessene Grundlage für eine Überprüfung darstellt. |

| 6 | Link | Partner beim Schutz Kritischer Infrastrukturen | BBK/BMI | Der Schutz Kritischer Infrastrukturen ist aufgrund der Komplexität und Breite des Themas eine vernetzte Aufgabe, die durch unterschiedliche Stellen auf verschiedenen Ebenen wahrgenommen wird. |

| 7 | Link | UP Kritis | BBK/BMI | Öffentlich-Private Partnerschaft zum Schutz Kritischer Infrastrukturen in Deutschland |

| 8 | Link | Video: ZDFinfo Doku Blackout Deutschland ohne Strom | ZDF | Blackout - Deutschland ohne Strom [Doku Deutsch 2015] Droht uns die totale Vernetzung und sind wir gegen Cyber-Attacken gewappnet? |

| 9 | Link | VdS 10000

Informationssicherheitsmanagementsystem für kleine und mittlere Unternehmen (KMU), Anforderungen |

VdS | Die vorliegenden Richtlinien legen Mindestanforderungen an die Informationssicherheit fest und beschreiben ein auf kleine und mittlere Unternehmen (KMU) zugeschnittenes Informationssicherheitsmanagementsystem (ISMS). |

| 10 | Download | VDI/VDE 2180 (Inhaltsverzeichnis)

Funktionale Sicherheit in der Prozessindustrie - Einführung, Begriffe, Konzeption |

VDI/VDE | Diese Richtlinie basiert auf DIN EN 61511 (VDE 0810) und gilt für Anlagen der Prozessindustrie, z.B. der chemischen und petrochemischen Industrie. Sie stellt eine bewährte Möglichkeit dar, die Anforderungen der 12. BImSchV (Störfallverordnung) an PLT-Einrichtungen mit Sicherheitsfunktion umzusetzen. Anlagen der Prozessindustrie sind vorzugsweise mit Nicht-PLT-Einrichtungen abzusichern. PLT-Sicherheitseinrichtungen kommen dann zum Einsatz, wenn andere Maßnahmen nicht anwendbar, nicht ausreichend oder bei vergleichbarer Risikoreduzierung nicht wirtschaftlich sind. |

| 11 | Download | Umsetzungsplan KRITIS | BSI/BMI | Gegenüber 2007 hat sich insbesondere die IT-Bedrohungslage massiv verschärft. Die Bundesregierung hat darauf reagiert, indem sie die Strategien und Konzepte zum Schutz der Kritischen Infrastrukturen weiterentwickelt und an die aktuellen Gegebenheiten angepasst hat. |

| 12 | Download | Schutz Kritischer Infrastrukturen – Risiko- und Krisenmanagement

Leitfaden für Unternehmen und Behörden |

BMI | Der Leitfaden stellt ein Managementkonzept für solche Einrichtungen vor, die von staatlicher Seite als Kritische Infrastrukturen bezeichnet werden. Das Konzept unterstützt die Betreiber Kritischer Infrastrukturen bei der strukturierten Ermittlung von Risiken, der darauf basierenden Umsetzung vorbeugender Maßnahmen sowie dem effektiven und effizienten Umgang mit Krisen. Kritische Infrastrukturen werden als „Organisationen und Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden“ verstanden. |

| 13 | Download | IT-Sicherheit für Kritische Infrastrukturen – State of the Art | BMBF | Ergebnisse des Förderschwerpunkts IT-Sicherheit für Kritische Infrastrukturen IST, KRITIS des BMBF |

| 14 | Download | Monitor 2.0 IT-Sicherheit Kritischer Infrastrukturen | BMBF | "Bemerkenswert ist, dass die am häufigsten genannte Ursache für den Erfolg von Cyberangriffen das Fehlverhalten von Mitarbeitern ist." |

| 15 | Download | Klärung und Erweiterung des KRITIS-Vokabulars | BBK/BMI | Abgrenzung der Begriffe „kritisch“ und „systemrelevant“ im KRITIS-Kontext und Abgrenzung der Begriffe „Kritische Infrastruktur“ und „Kritische Infrastruktur im Sinne von BSIG/ BSI-KritisV“. |

| 16 | Download | Whitepaper Anforderungen an sichere Steuerungs- und Telekommunikationssysteme | BDEW | Das vorliegende Dokument definiert grundsätzliche Sicherheitsanforderungen für Steuerungsund Telekommunikationssysteme für die Prozesssteuerung in der Energieversorgung und gibt Ausführungshinweise zu deren Umsetzung. Hierzu werden von Fachexperten zusammengestellte, aktuelle und branchenspezifische Empfehlungen zur Sicherstellung der Informationssicherheit aufgeführt.

Das Whitepaper definiert Anforderungen an Einzelkomponenten und für aus diesen Komponenten zusammengesetzte Systeme und Anwendungen. Ergänzend werden auch Sicherheitsanforderungen an Wartungsprozesse, Projektorganisation und Entwicklungsprozesse behandelt. |

| 17 | Download | Anforderungen an netzwerk-fähige Industriekomponenten | BSI/BMI | Speicher-programmierbare Steuerungen (SPS) und ähnliche industriell genutzte, netzwerkfähige Komponenten verfügen zunehmend über Dienste, die auch bei Serversystemen zu finden sind. Zusätzlich zu diesen Standarddiensten gibt es bei solchen Geräten eine Reihe von Prinzipien zu beachten, um als Hersteller ein sicheres Produkt anbieten zu können. Dieses Dokument gibt Herstellern einen Überblick über die zentralen Best Practices für solche Komponenten. In Ergänzung hierzu stellt das BSI einen Leitfaden für Hersteller von Industriekomponenten zur Verfügung, der bei dem Aufbau von Produkttests und Sicherheitsanalysen unterstützen soll. |

| 99 |

-> Inhaltsverzeichnis (dieses Störfallrecht Ressourcen-Wikis)