Difference between revisions of "Störfallrecht in der Praxis"

(→28.10.2021 um 12.00 Uhr: Update Informations-Sicherheit) |

(→28.10.2021 um 12.00 Uhr: Update Informations-Sicherheit) |

||

| Line 44: | Line 44: | ||

[[File:20211026 Störfall-Verordnung mR.png|700px|link=]]<br /> | [[File:20211026 Störfall-Verordnung mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

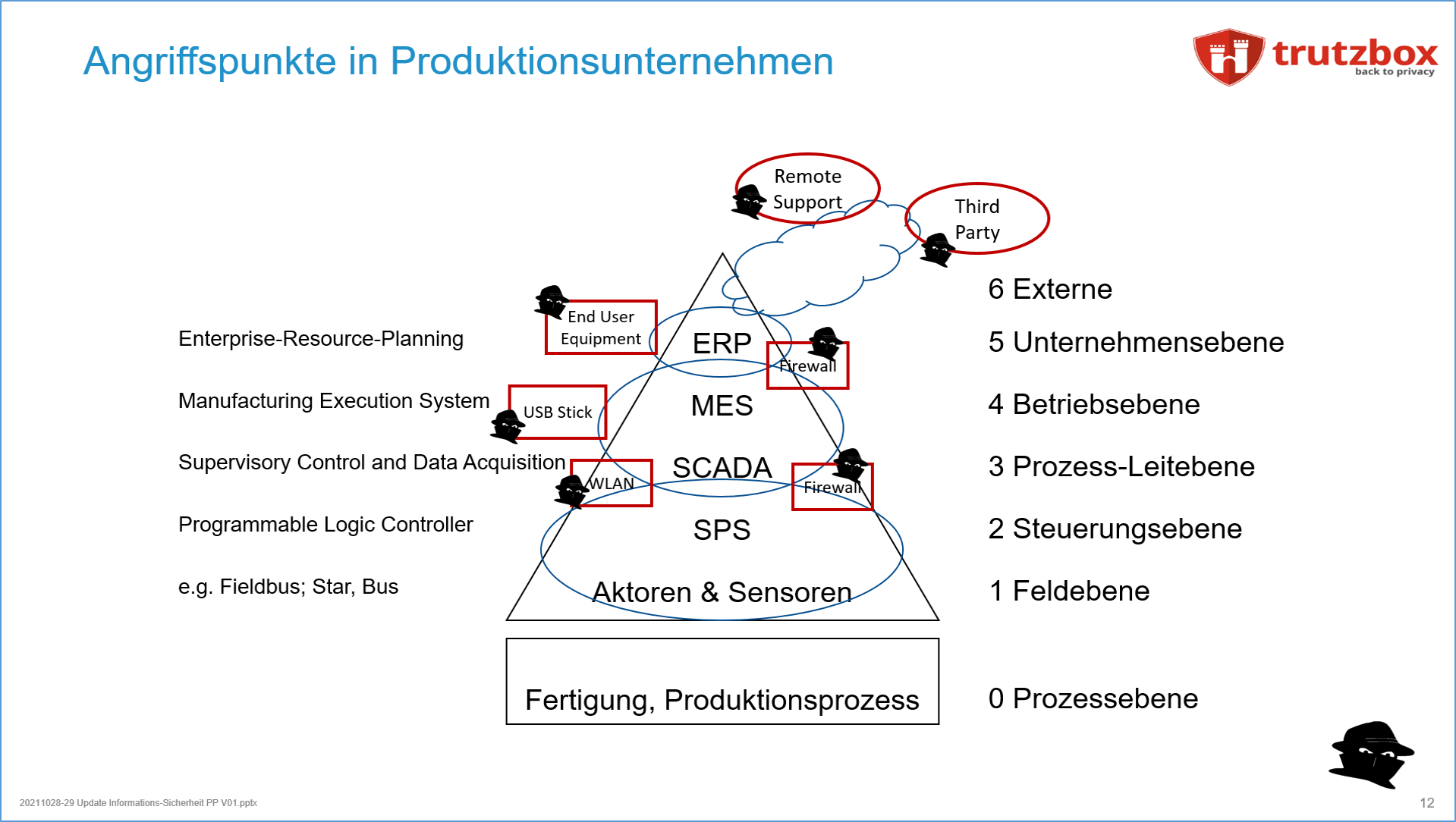

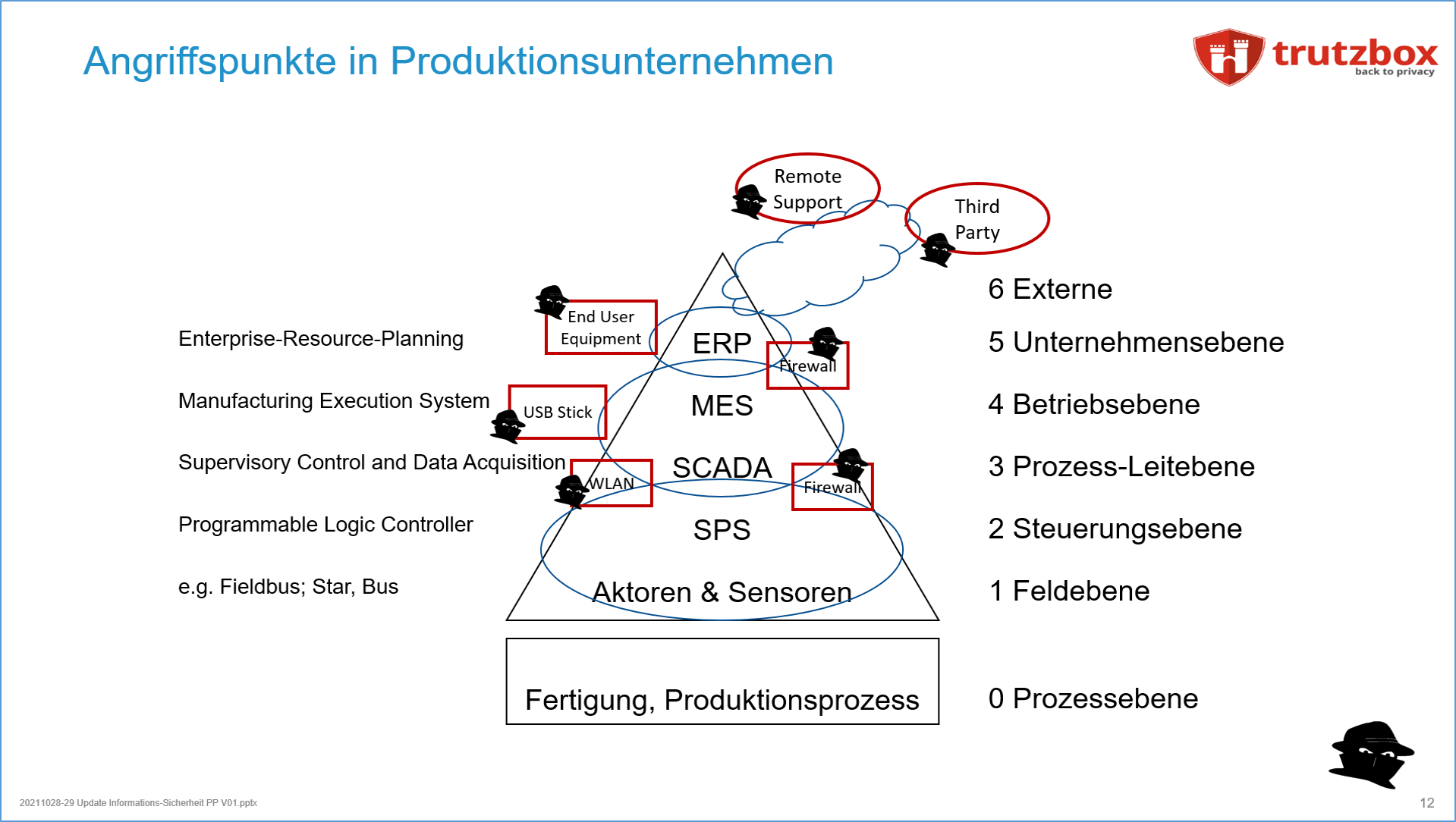

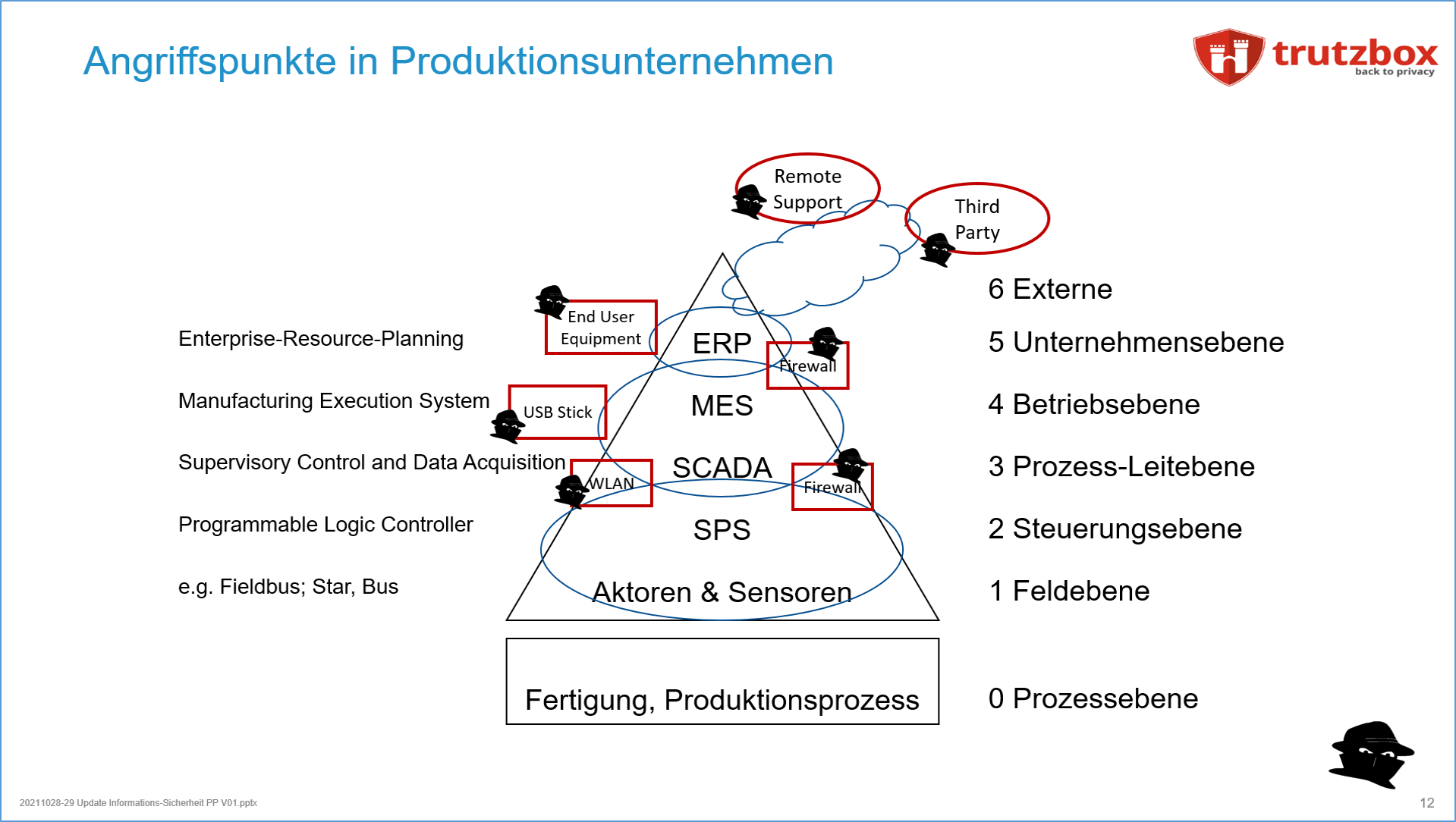

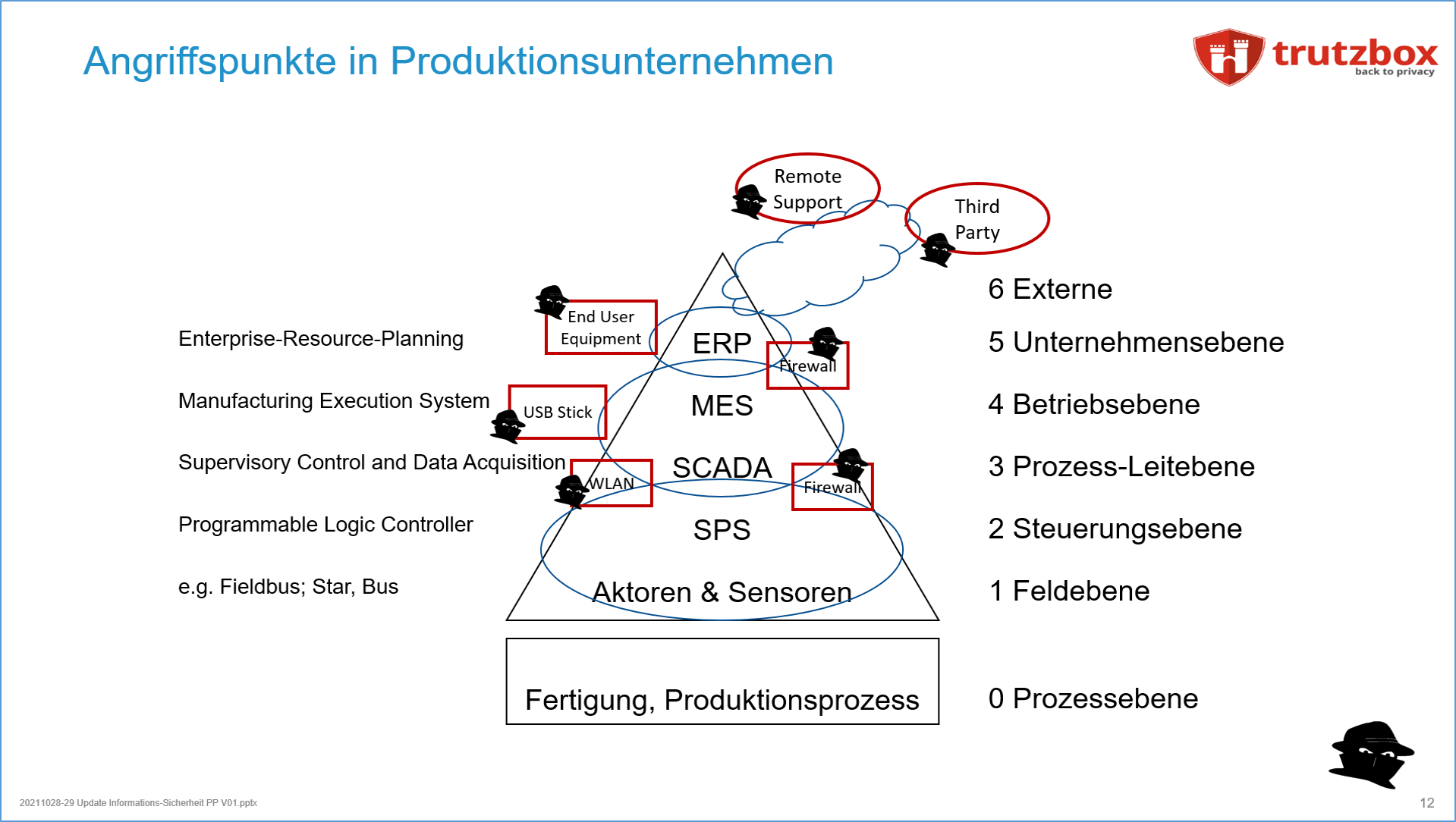

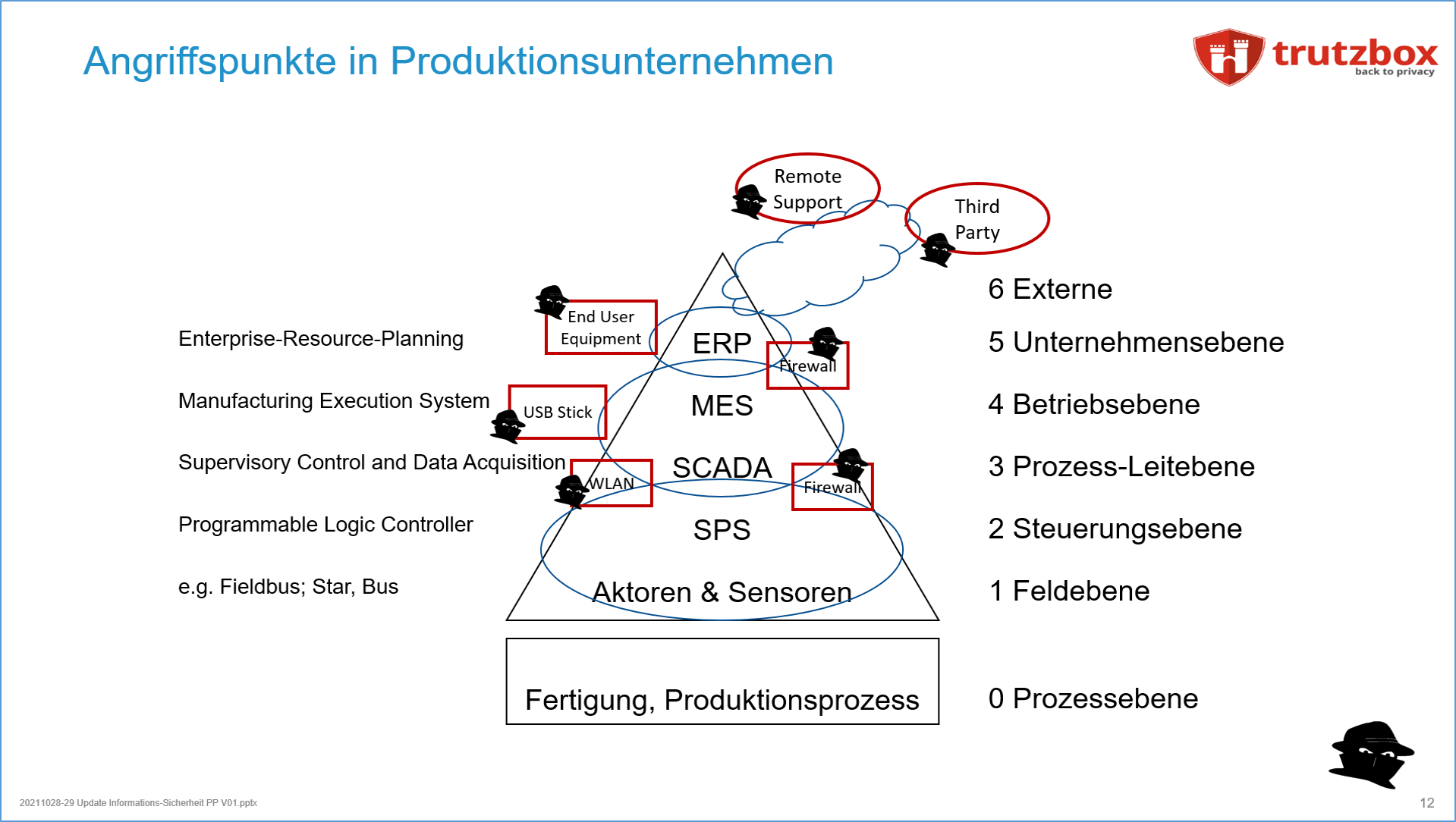

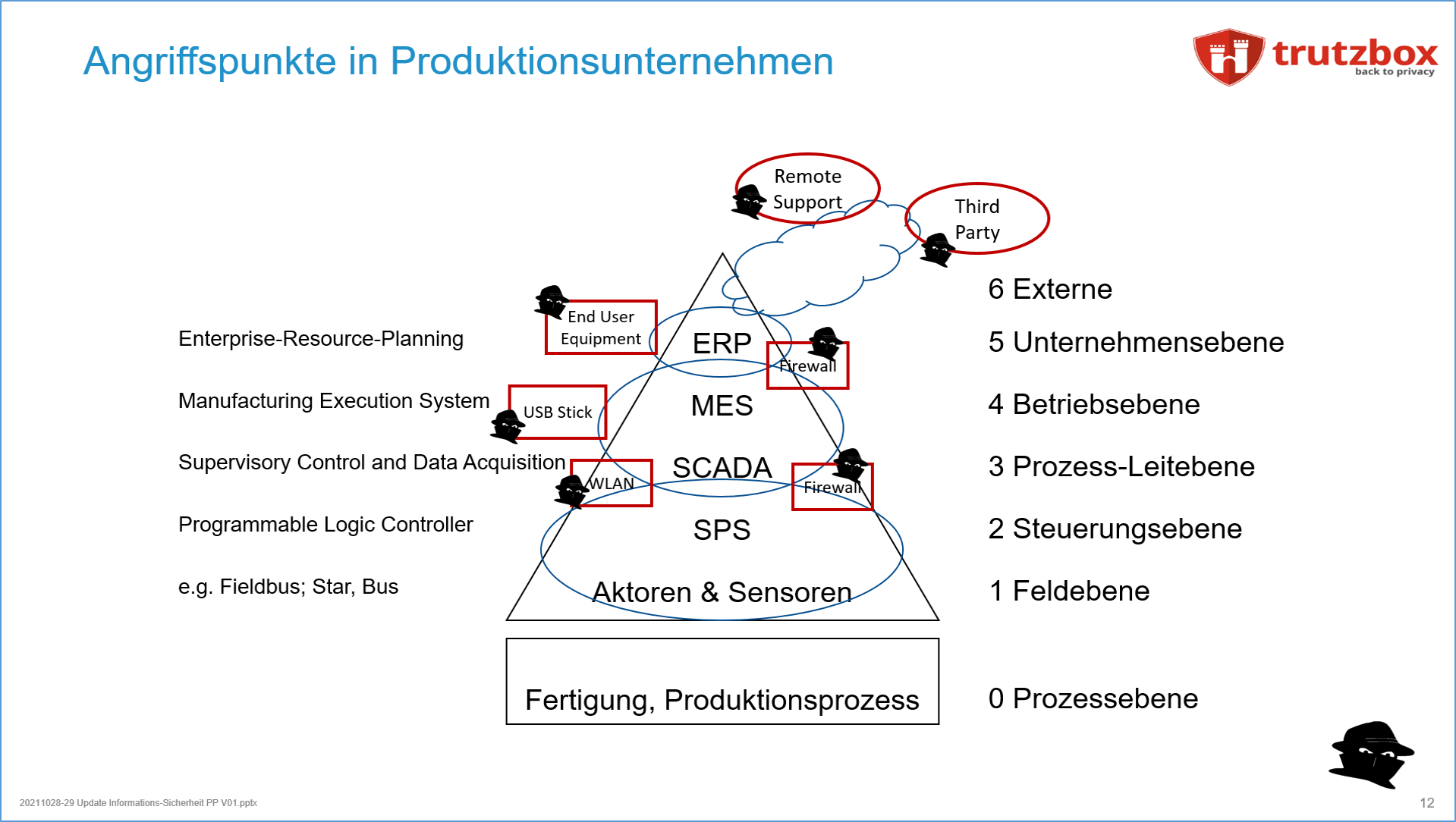

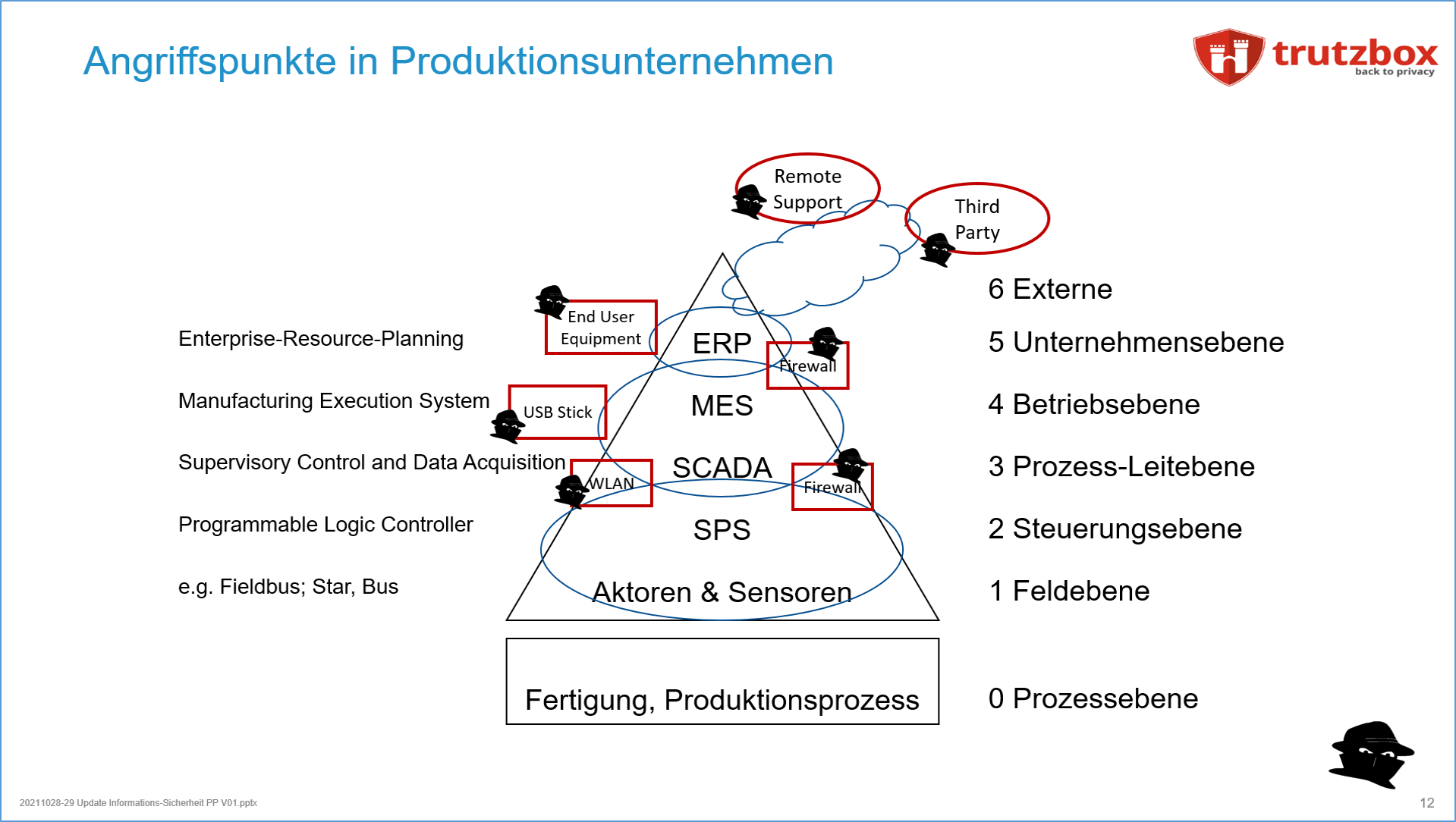

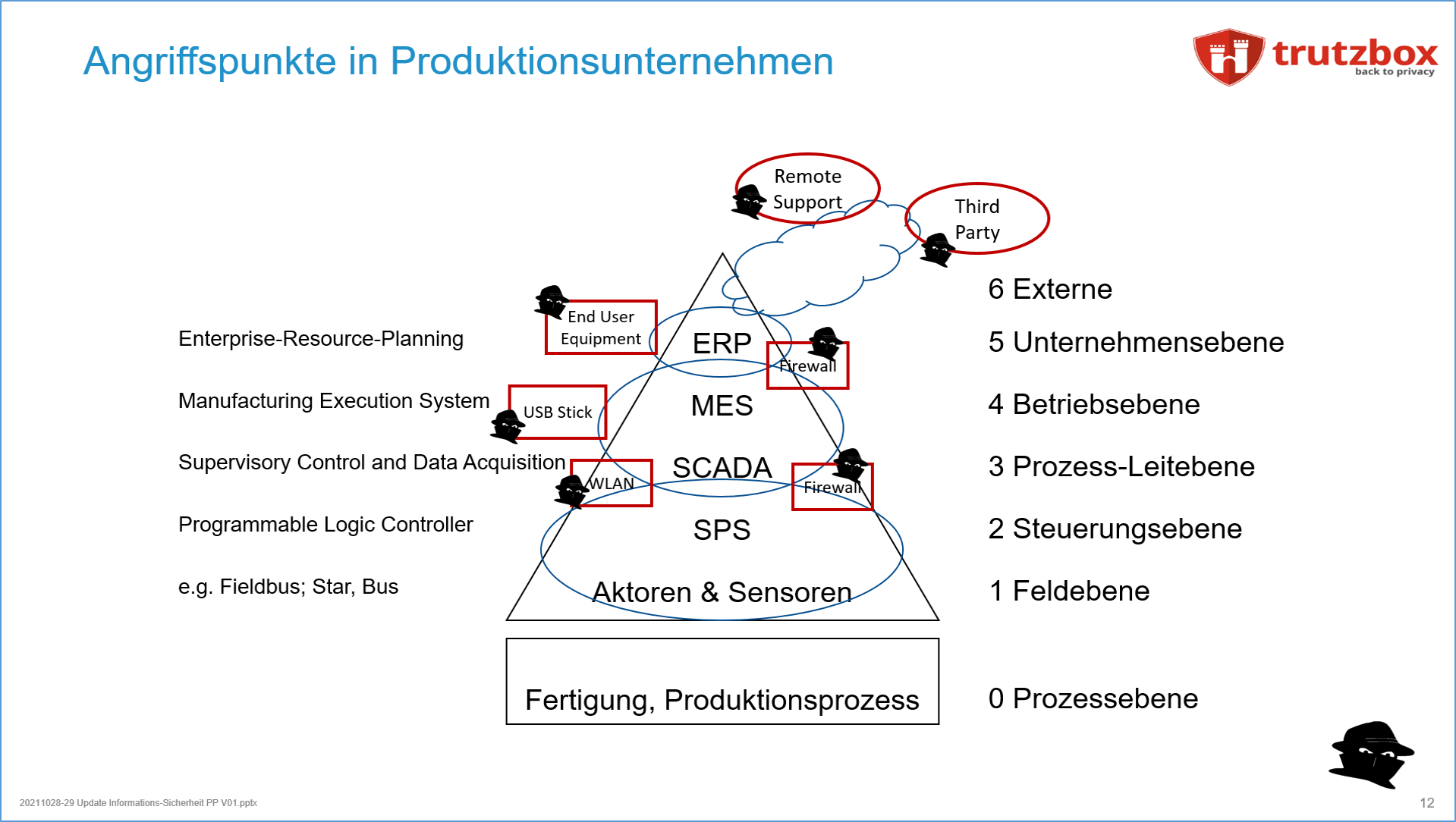

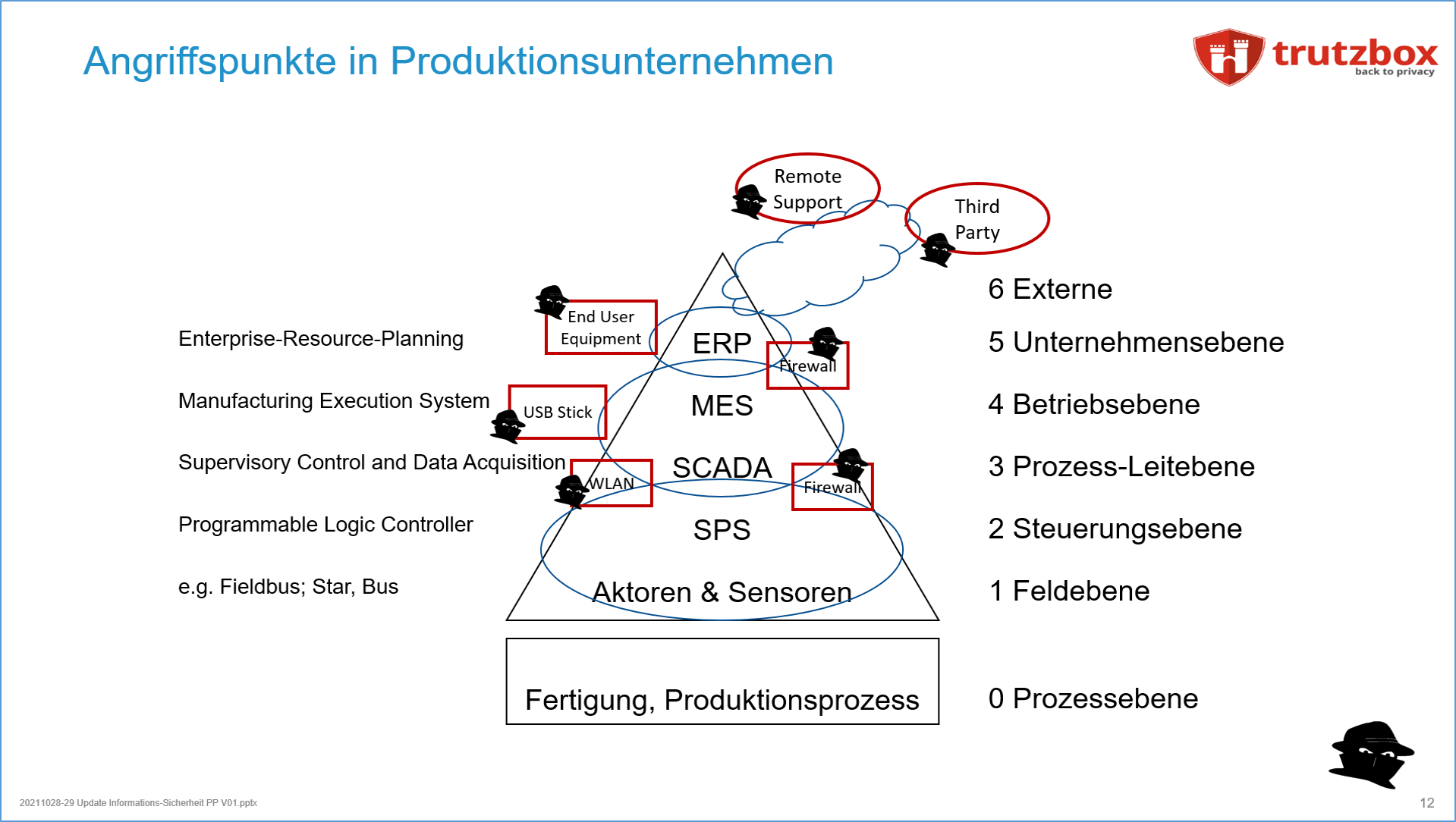

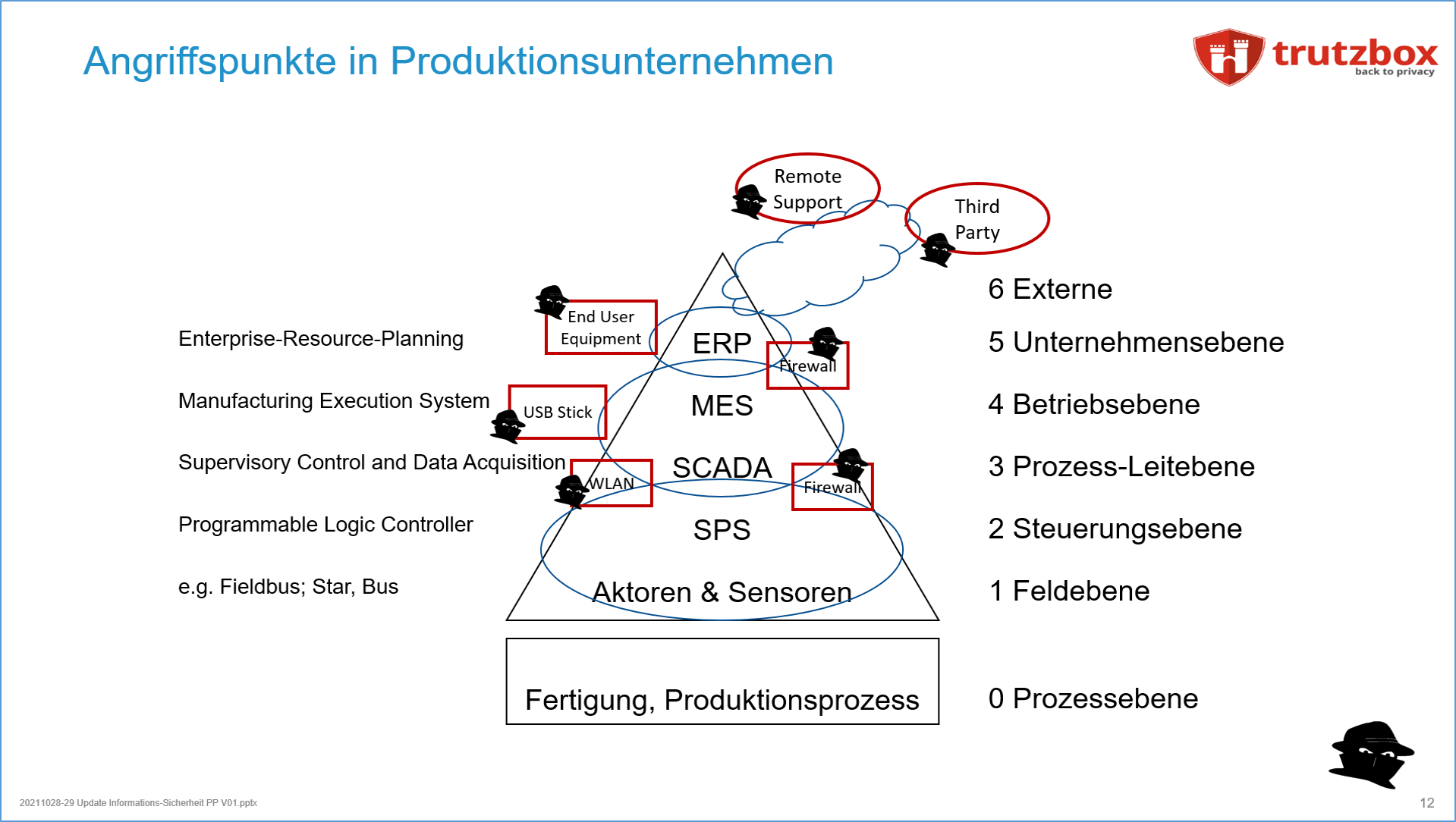

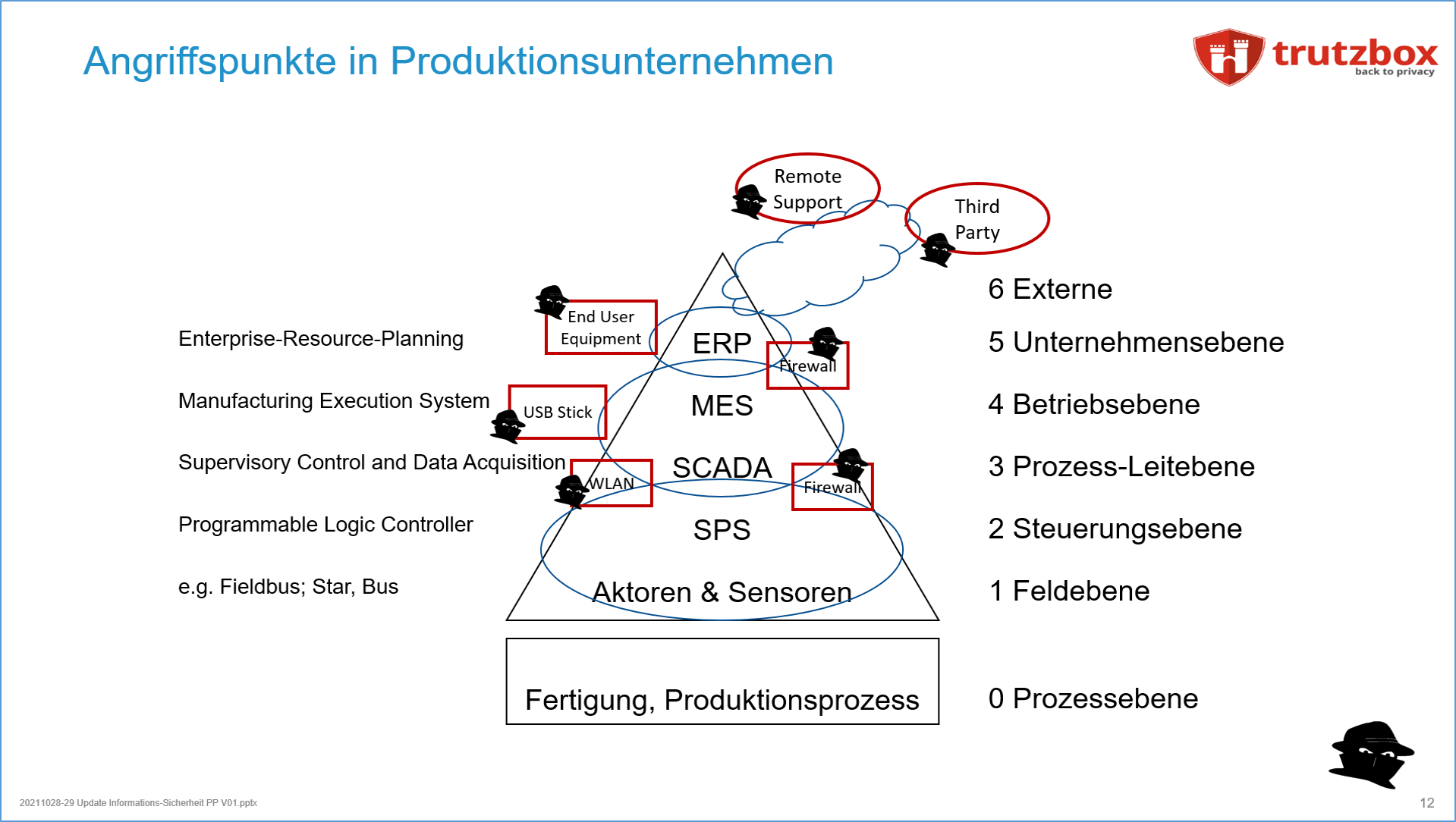

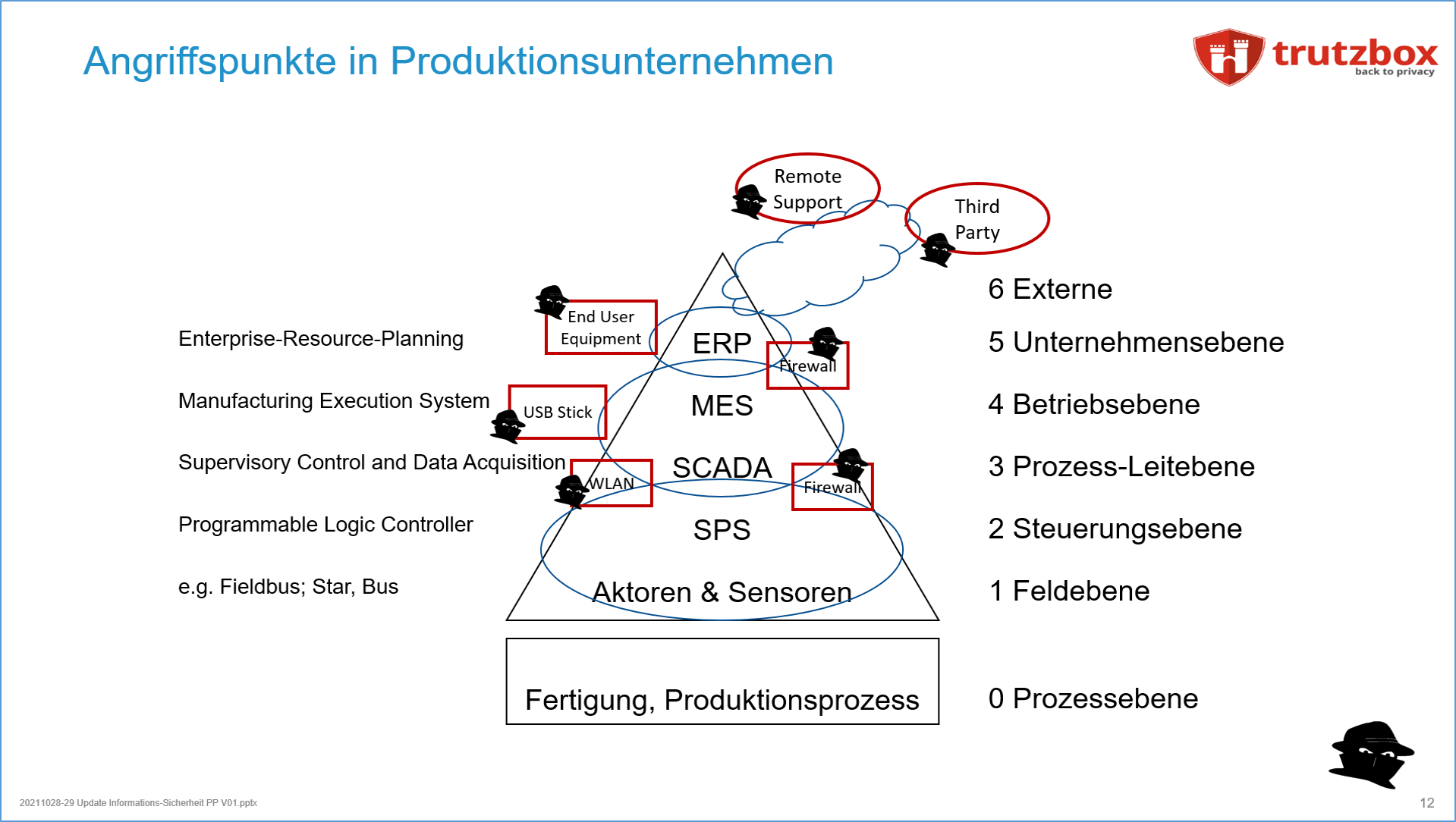

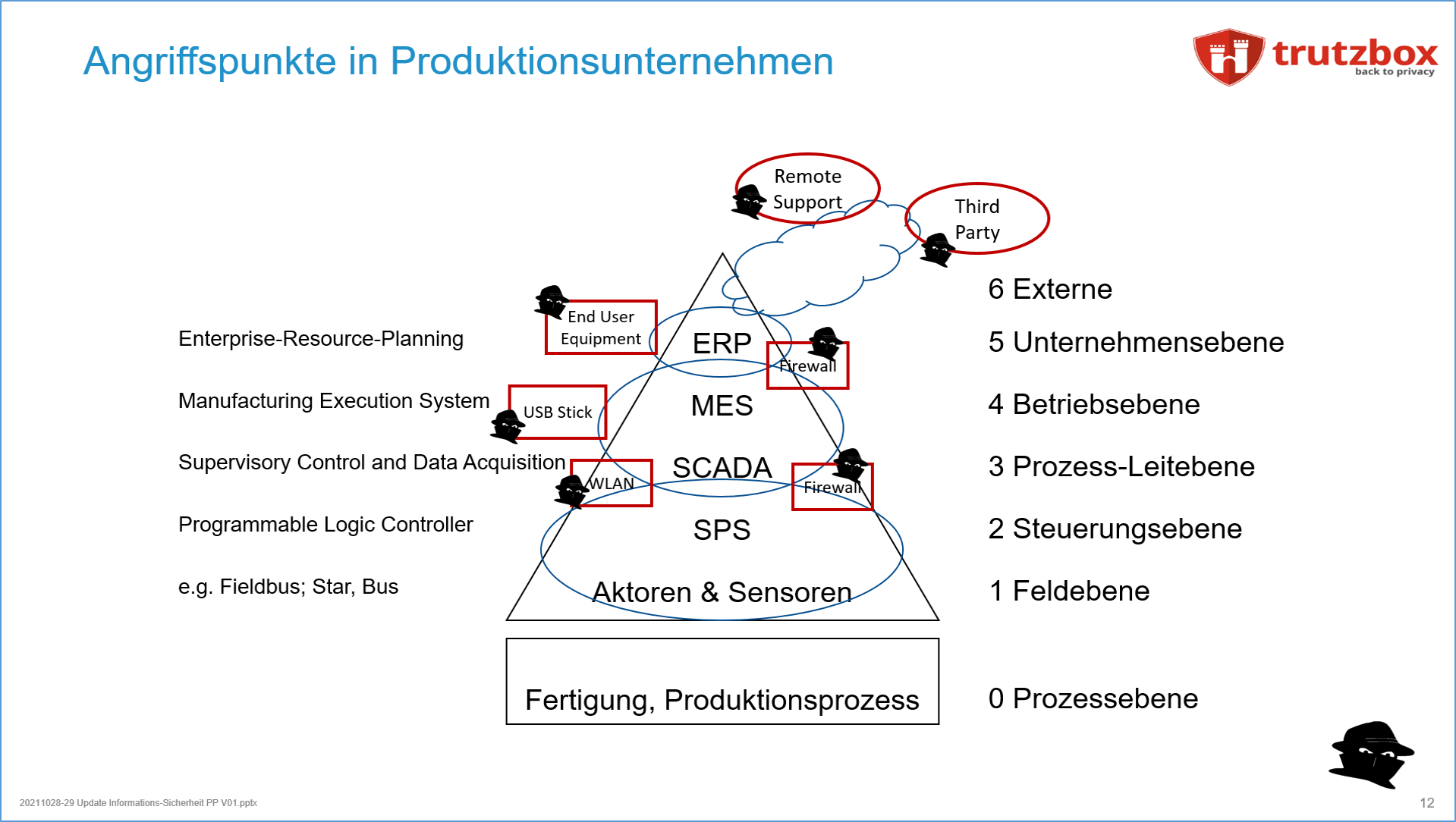

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

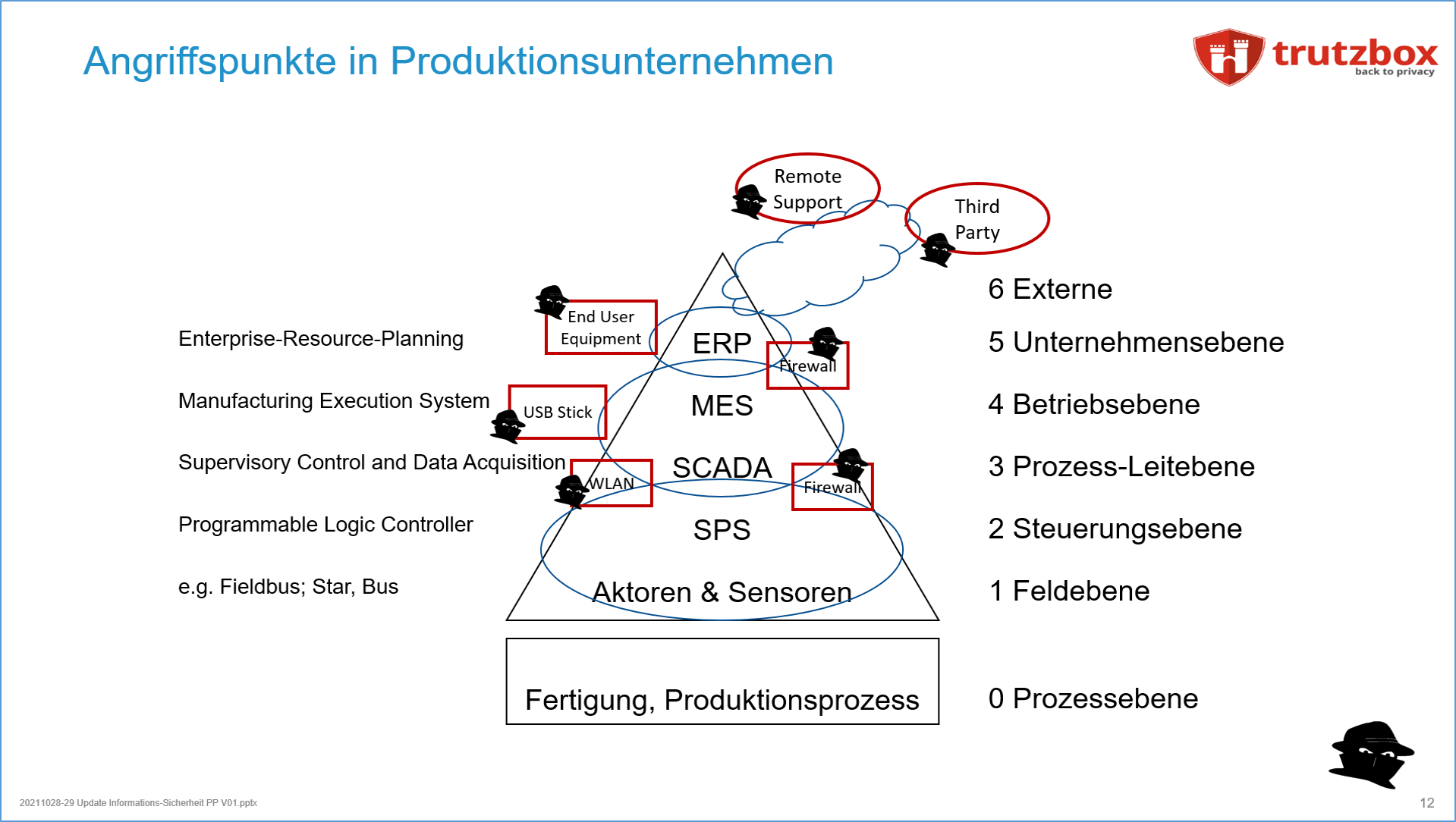

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

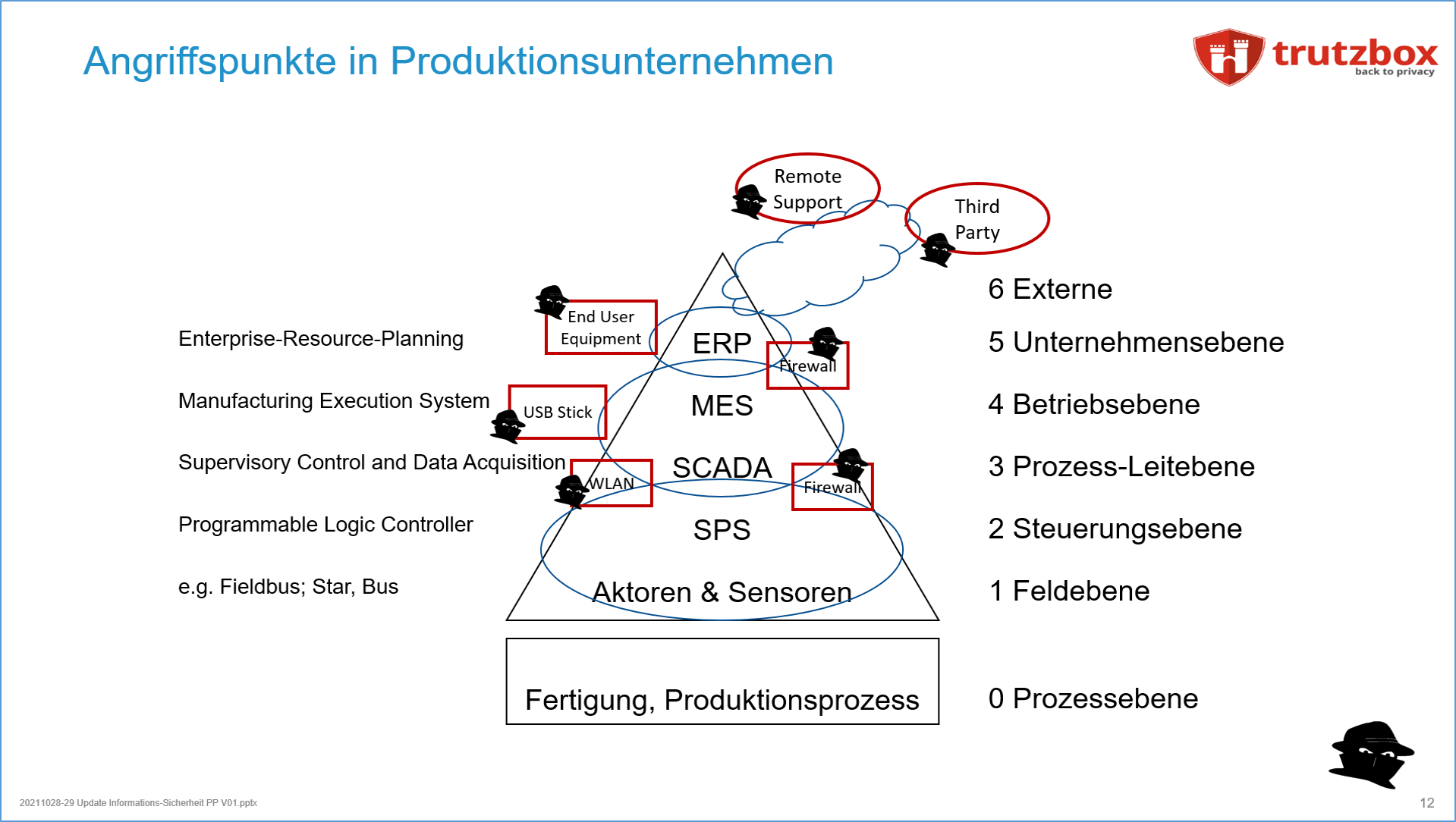

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

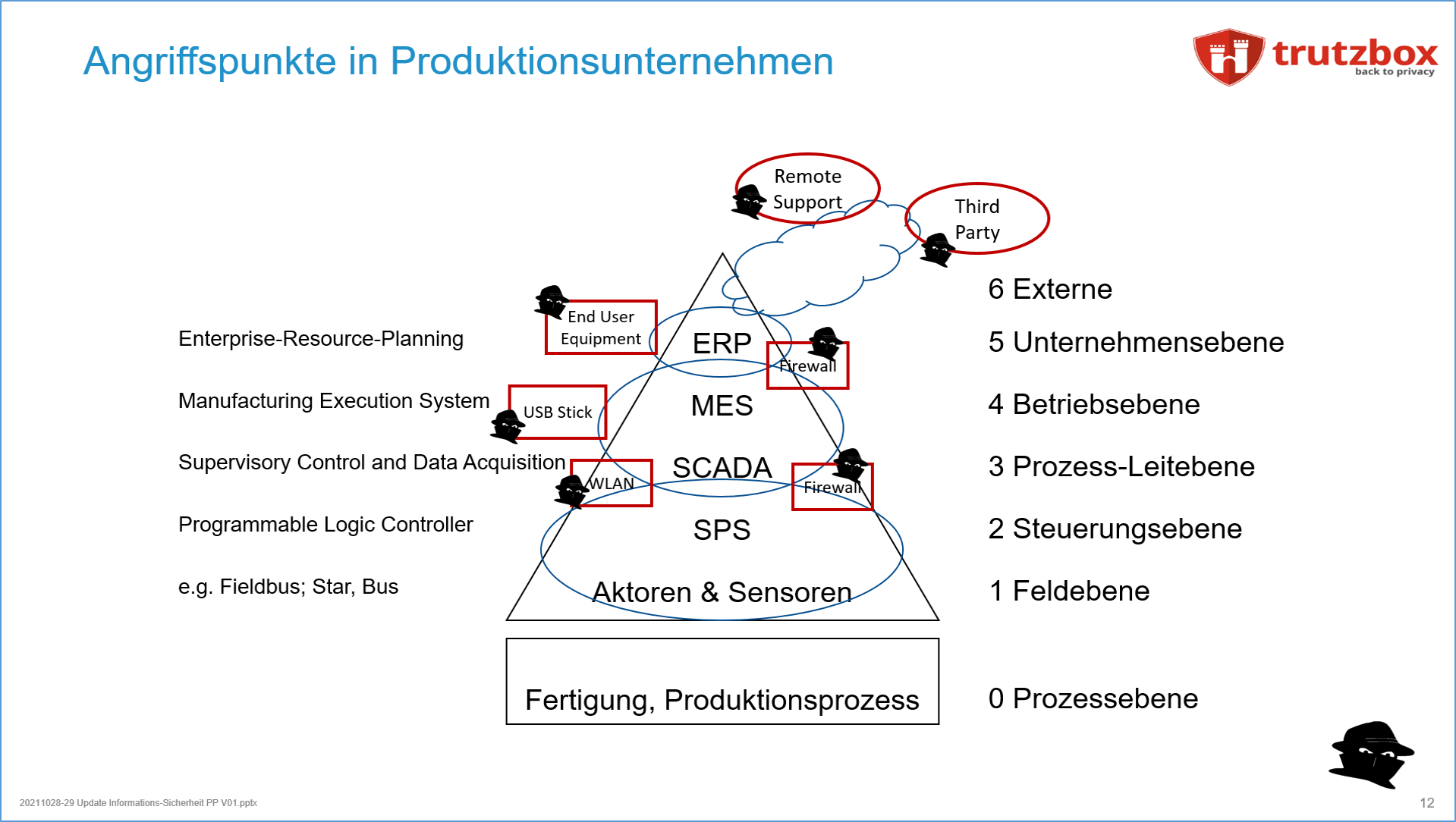

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

| + | *Text | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | |||

| + | [[File:20211026 Angriffspunkte mR.png|700px|link=]]<br /> | ||

*Text | *Text | ||

<br /> | <br /> | ||

Revision as of 13:08, 26 October 2021

1 28./29.10.2021 in Köln

1.1 28.10.2021 um 12.00 Uhr: Update Informations-Sicherheit

- Randbedingungen u. a. durch die Störfallverordnung

- Aktuelle Herausforderungen zu KAS-51

- Ausblicke und Entwicklungen Cyber-Security

- Checklisten und Nutzwertanalysen

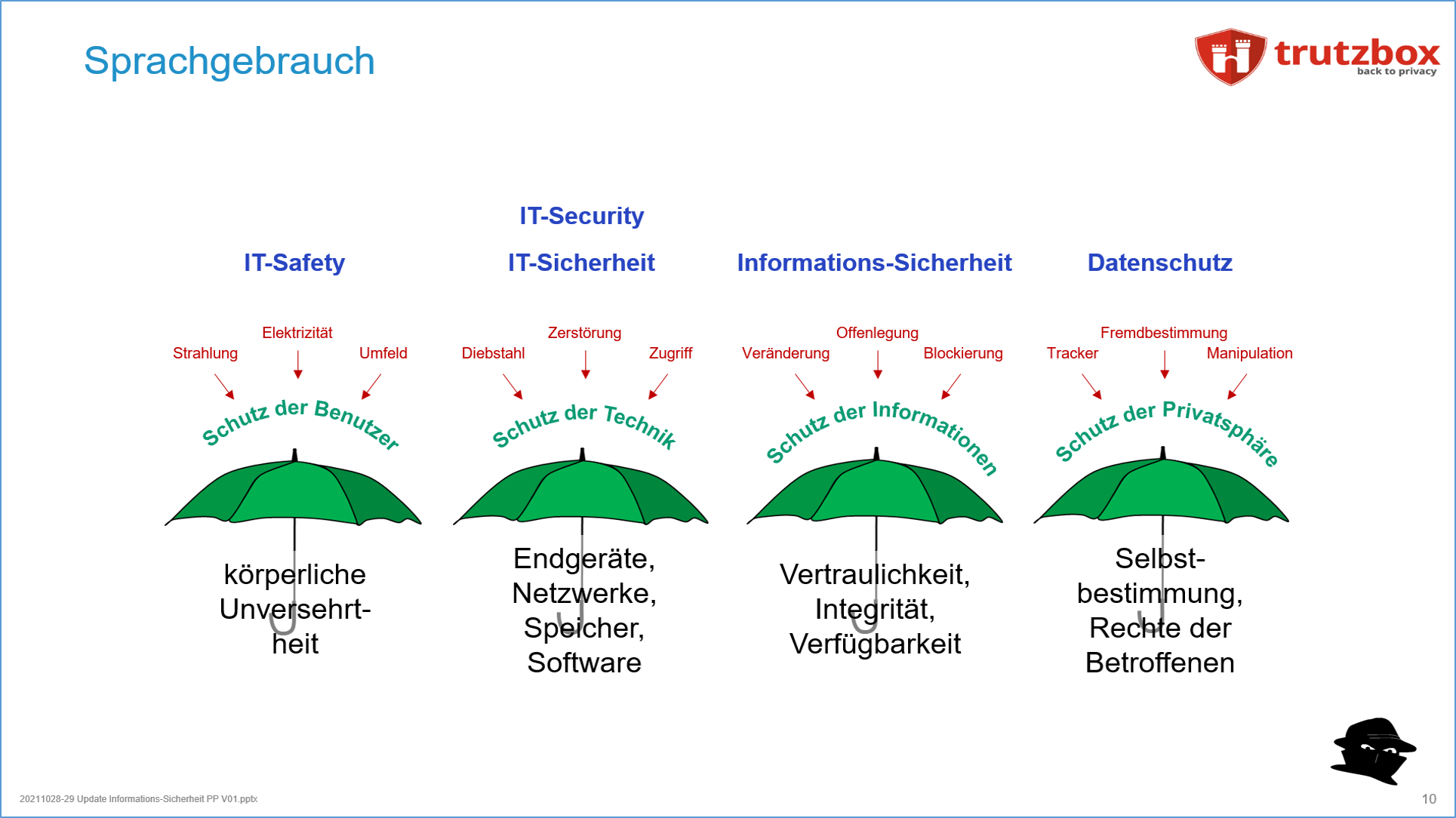

- Sprachgebrauch

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

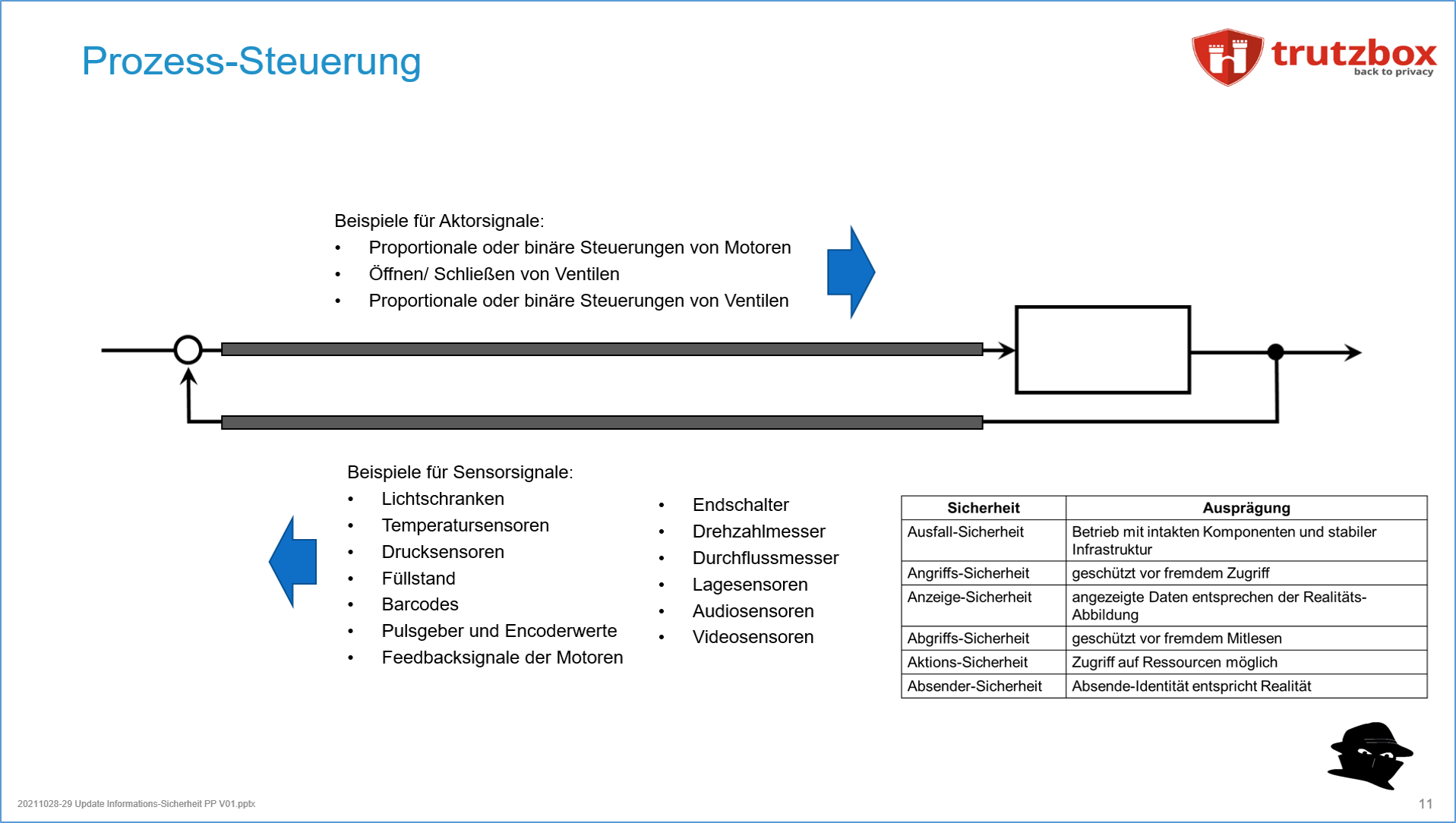

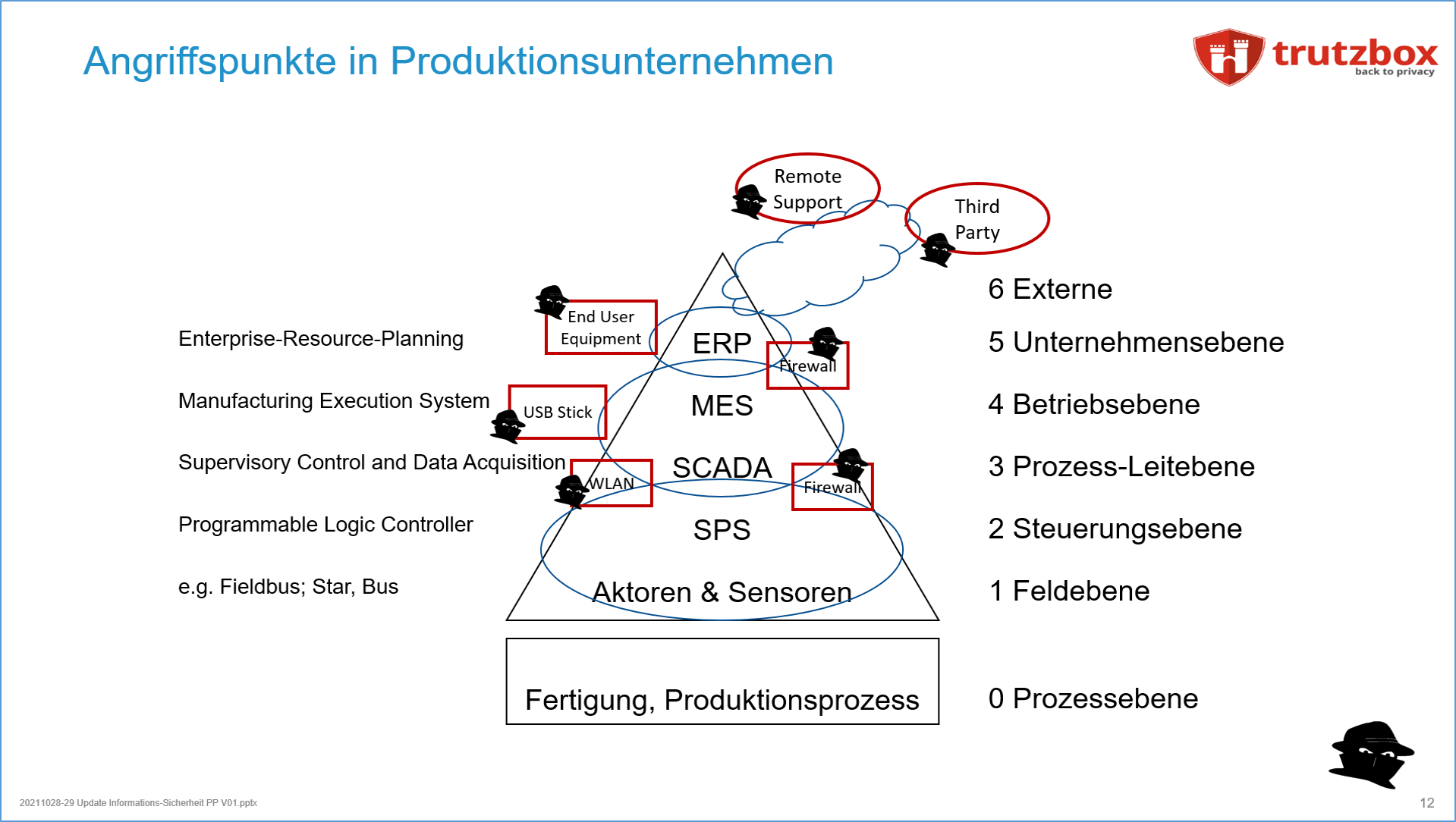

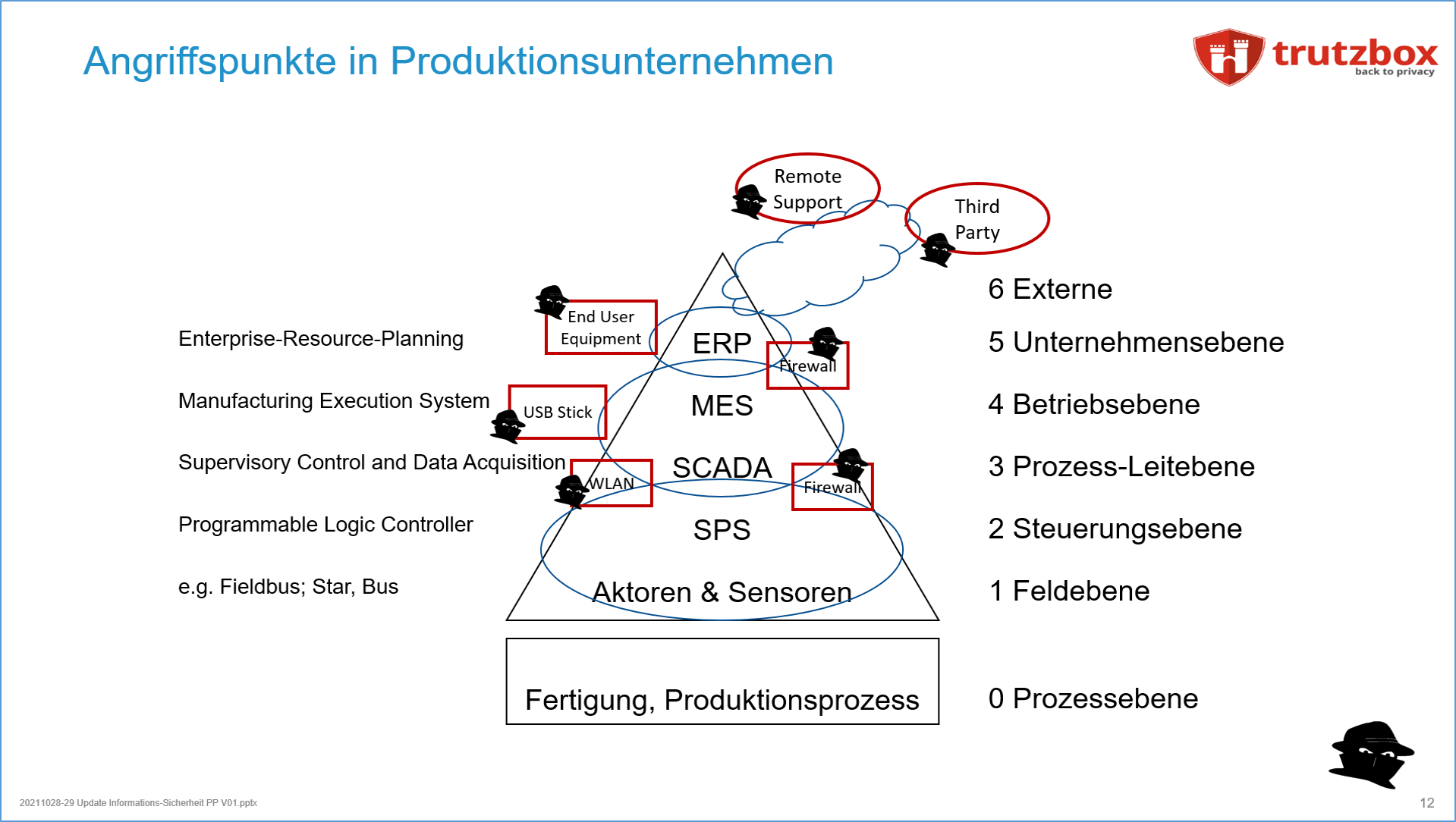

- Prozess-Steuerung

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

- Text

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

1.2 Ressourcen

Internet-Links, welche zum Thema "Staatstrojaner" interessant sind:

| Nr | Referenz-Link | Stichwort aus Präsentation | Inhalt |

|---|---|---|---|

| 1 | Download | Der Werbeblock … | PDF, 10 Seiten: BSI beschreibt unter "EMPFEHLUNG: IT IM UNTERNEHMEN": "Sicherer Einsatz von Jitsi Meet"

"Die bestmöglichen Rahmenbedingungen für umfassende IT-Sicherheit können erzielt werden, wenn das Videokonferenzsystem auf eigenen Systemen betrieben oder individuell bereitgestellt wird und so die volle Kontrolle und Hoheit über die Daten erhalten bleibt." |

| 2 | Link | Der Werbeblock … | Sucht und zeigt die aktuellen AKIS-Veranstaltungen im VDI-Veranstaltungsverzeichnis. |

| 3 | Link | Bitte glauben Sie nicht mir … | Buddha:"Glaube nur das, was Du selbst als wahr erkannt hast." |

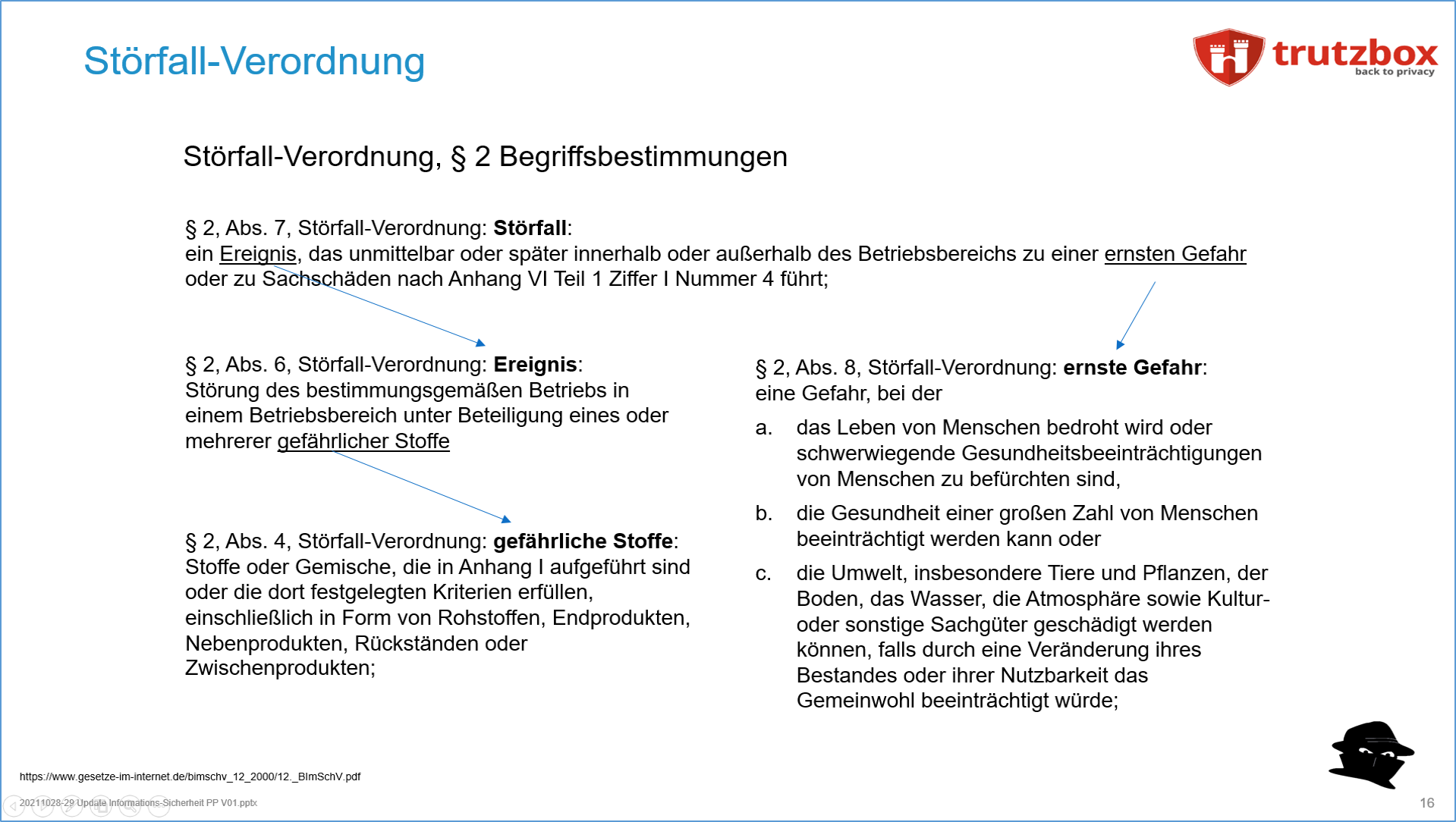

| 4 | Download | Störfall-Verordnung | Zwölfte Verordnung zur Durchführung des Bundes-Immissionsschutzgesetzes (Störfall-Verordnung - 12. BImSchV): Begriffsbestimmungen, Verbindung zu KAS-51 und KAS-55 |

| 5 | Download | Entwicklung „Maßnahmen gegen Eingriffe Unbefugter“ | KAS-51 vom 14.11.2019: Leitfaden "Maßnahmen gegen Eingriffe Unbefugter" |

| 6 | Link | Ergänzende Bemerkungen | "Cyberangriffe auf Störfallanlagen"; Beitrag von Prof. Dr. Hans-Jürgen Müggenborg im "Handbuch Industrie 4.0: Recht, Technik, Gesellschaft" |

| 7 | Download | Separation | The 61508 Association: A document to aid the demonstration of Independence between Control & Safety |

| 8 | Link | BSI-Standard 200-1 | Managementsysteme für Informationssicherheit (ISMS)

Der im Rahmen der IT-Grundschutz-Modernisierung aktualisierte BSI-Standard 200-1 definiert allgemeine Anforderungen an ein Managementsystem für Informationssicherheit (ISMS). Er ist weiterhin kompatibel zum ISO-Standard 27001 und berücksichtigt die Empfehlungen der anderen ISO-Standards wie beispielsweise ISO 27002. Die leicht verständliche und systematische Anleitung zum Aufbau eines ISMS ist dabei unabhängig von der eingesetzten Methode. Die Struktur des Standards 200-1 ist so konzipiert, dass sie zur IT-Grundschutz-Vorgehensweise kompatibel ist. |

| 9 | Link | BSI-Standard 200-2 | IT-Grundschutz-Methodik

Der neue Standard bildet die Basis der bewährten BSI-Methodik zum Aufbau eines soliden Informationssicherheitsmanagements (ISMS). Er etabliert drei neue Vorgehensweisen bei der Umsetzung des IT-Grundschutzes: Die Basis-Absicherung liefert einen Einstieg zur Initiierung eines ISMS. Mit der Standard-Absicherung kann ein kompletter Sicherheitsprozess implementiert werden. Diese Absicherung entspricht weiterhin dem BSI-Standard 100-2 und ist kompatibel zur ISO 27001-Zertifizierung. Die Kern-Absicherung ist eine Vorgehensweise zum Einsteig in ein ISMS, bei der zunächst ein kleiner Teil eines größeren Informationsverbundes betrachtet wird. |

| 10 | Link | BSI-Standard 200-3 | Risikomanagement

Im BSI-Standard 200-3 sind erstmals alle risikobezogenen Arbeitsschritte bei der Umsetzung des IT-Grundschutzes gebündelt dargestellt. Der Vorteil für die Anwender ist ein deutlich reduzierter Aufwand, um ein angestrebtes Sicherheitsniveau zu erreichen. Der Standard bietet sich an, wenn Unternehmen oder Behörden bereits erfolgreich mit der IT-Grundschutz-Methodik arbeiten und möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse anschließen möchten. Die Risikoanalyse aus dem bisherigen BSI-Standard 100-3 wurde in ein vereinfachtes Gefährdungsmodell überführt. |

| 11 | Link | BSI-Standard 200-4 | Business Continuity Management (Community Draft)

Im IT-Grundschutz ist das Thema Business Continuity Management (BCM) bereits seit Jahren fest verankert und bietet mit dem bisherigen BSI-Standard 100-4 zum Notfallmanagement eine fundierte Hilfestellung. Die fortlaufenden Entwicklungen und Erfahrungen in den Bereichen BCM, Notfallmanagement und (IT-)Krisenmanagement sowie mit den angrenzenden BSI-Standards zur Informationssicherheit haben jedoch den Bedarf aufgezeigt, den BSI Standard 100-4 grundsätzlich zu modernisieren. |

| 12 | Link | 10th Allianz Risk Barometer | Zehnte Umfrage der Allianz Global Corporate & Specialty: Betriebsunterbrechung, Pandemie-Ausbruch und Cyber-Vorfälle sind die drei wichtigsten Geschäftsrisiken für 2021 – sowohl in Deutschland als auch weltweit. |

| 13 | Download | BSI: Die Lage der IT-Sicherheit in Deutschland 2021 | Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beobachtet die Gefährdungslage der IT-Sicherheit in Deutschland kontinuierlich.

Der vorliegende Bericht bezieht sich auf den Zeitraum vom 1. Juni 2020 bis 31. Mai 2021 (Berichtszeitraum). Die IT-Sicherheitslage in Deutschland insgesamt war im aktuellen Berichtszeitraum angespannt bis kritisch. Dies war zum einen auf die Ausweitung der bekannten cyberkriminellen Lösegelderpressungen hin zu ergänzenden Schweigegelderpressungen (sogenannte Double Extortion) und Schutzgelderpressungen zurückzuführen. Zum anderen traten im aktuellen Berichtszeitraum jedoch auch Vorfälle auf, die eine Wirkung über die jeweils betroffenen Opfer hinaus entfalteten. |

| 14 | Link | Bitkom Studie "Wirtschaftsschutz 2021" vorgestellt | Durch Diebstahl, Spionage und Sabotage entsteht der deutschen Wirtschaft jährlich ein Gesamtschaden von 223 Milliarden Euro. Dies ist das Ergebnis der von Bitkom-Präsident Achim Berg und dem Vizepräsidenten des Bundesamtes für Verfassungsschutz, Sinan Selen, am 5.08.2021 vorgestellten Studie "Wirtschaftsschutz 2021". |

| 15 | Link | BSI-Standard 200-4: Hilfsmittel | Der modernisierte BSI-Standard 200-4 bietet verschiedene Hilfsmittel und Dokumentvorlagen an, die die Anwenderinnen und Anwender darin unterstützen sollen, die beschriebenen Prozesse und Methoden im BCM effektiv umzusetzen. Die Hilfsmittel richten sich primär an Anwenderinnen und Anwender, die ein BCMS nach BSI-Standard 200-4 aufbauen oder aufgebaut haben, können jedoch teilweise losgelöst vom BSI-Standard 200-4 eingesetzt werden. Die nachfolgenden Listen geben eine Übersicht über die bisher fertig gestellten Hilfsmittel. |

| 16 | Link | BSI-Newsletter bestellen | Holen Sie sich die Top-News in Ihr Postfach! Der Standardlösung-Newsletter versorgt Sie mit den aktuellsten Informationen. |

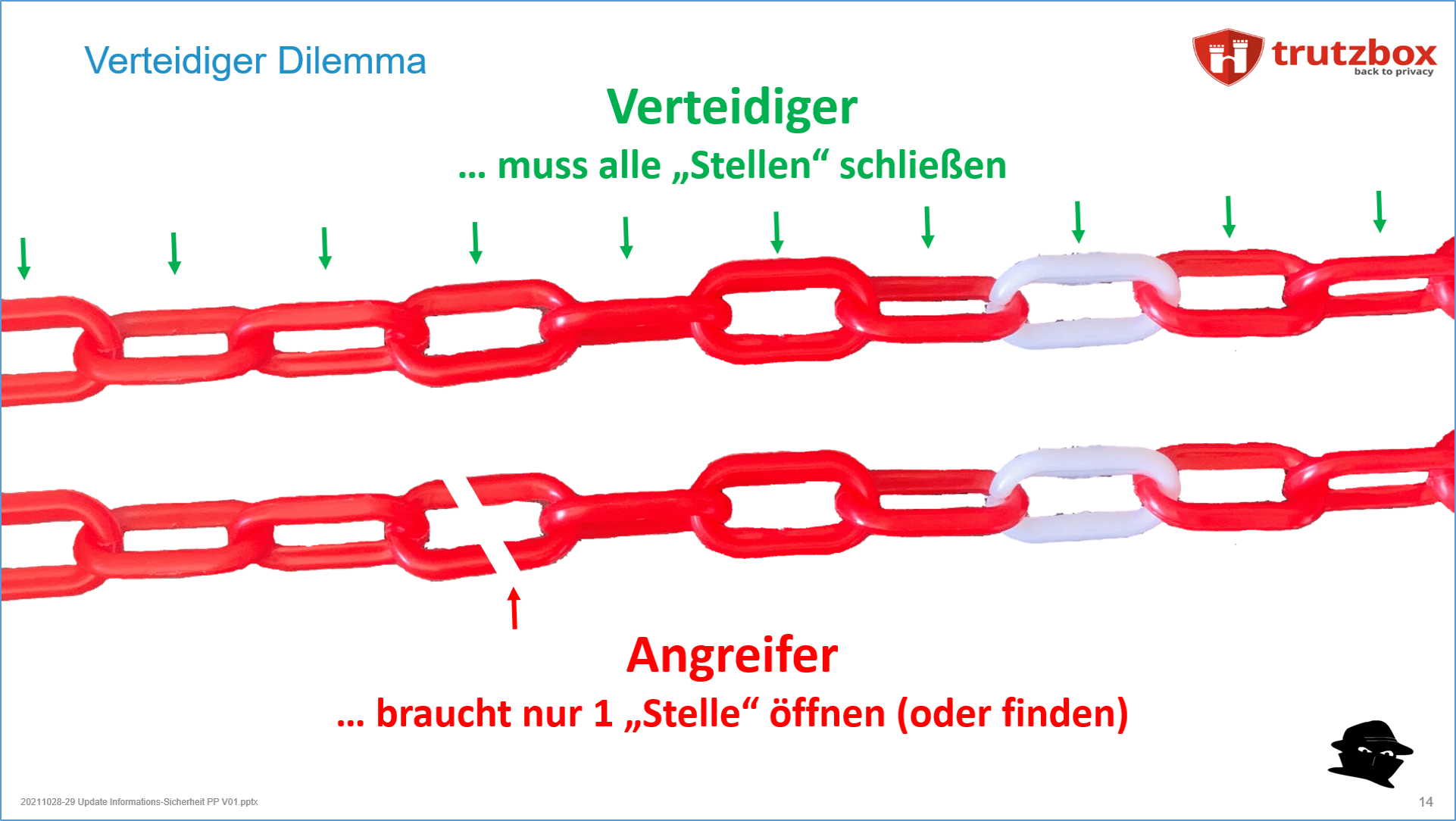

| 17 | Link | BSI: 10 Tipps zur Cyber-Sicherheit für Unternehmen | Auch in kleinen und mittelgroßen Unternehmen schreitet die Digitalisierung rasant voran und eröffnet gerade diesen ganz neue Chancen. Doch unzureichend geschützte Systeme bieten Cyber-Kriminellen viele Möglichkeiten, sensible Daten auszuspähen und Geräte oder Prozesse zu sabotieren. Hinzu kommt, dass ein Unternehmen alle seine potenziellen Schwachpunkte absichern muss – denn einem Angreifer genügt es, eine einzige ausfindig zu machen. Daher ist ein umfassendes Sicherheitskonzept so wichtig. |

| 18 | |||

| 19 | |||

| 20 | |||

| 21 | |||

| 22 | |||

| 23 | |||

| 11 | |||

| 11 | |||

| 11 | |||

| 11 | |||

| 11 | |||

| 11 | |||

| 11 | |||

| 12 |

-> Inhaltsverzeichnis (dieses Störfallrecht Ressourcen-Wikis)